„A zárt láncú kameráktól kezdve a termosztátokig az intelligens, csatlakoztatott eszközök aláássák a vállalkozások biztonságát, mivel a hackerek számára elérhető utakat biztosítanak a vállalati hálózatokhoz” a ForeScout tanulmánya szerint.

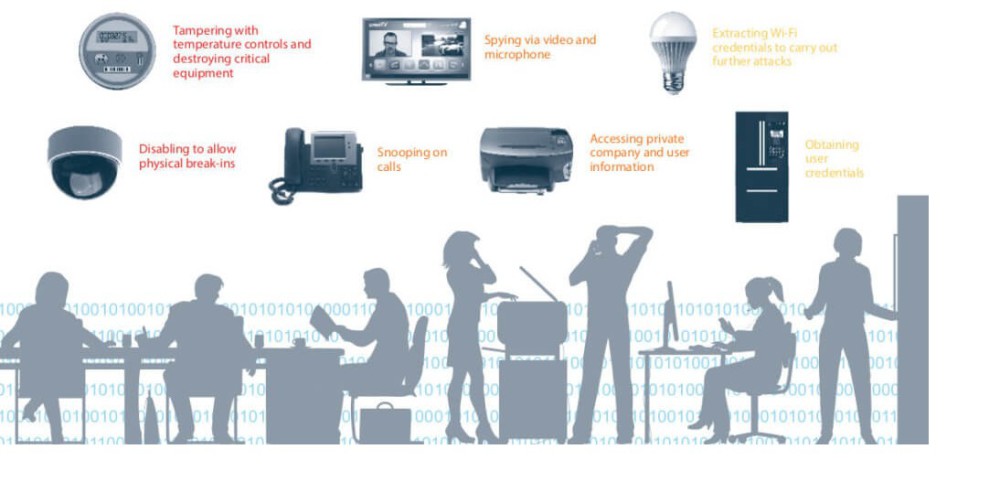

A tanulmány, Samy Kamkar, független kutató vezetésével készült, hét, kevesebb mint három perc alatt feltörhető eszközt, köztük IP-kamerákat, környezetvédelmi vezérléseket, többfunkciós nyomtatókat, VoIP-telefonokat – vagy akár “intelligens” izzókat azonosított be.

Csatlakoztatott eszközök belső kontroll nélkül

Könnyű őket feltörni, az eszközök napokig vagy hetekig észrevétlenek maradhatnak A készülékek olyan vállalatok esetében is belépési pontokká válhatnak, amelyeket a rosszindulatú hackerek csak eszközül használnak az üzleti hálózatok veszélyeztetésére tette hozzá Pedro Abreu, a ForeScout stratégiai vezérigazgatója. “Mindezek az eszközök szélesre tárják a kaput a vállalati hálózatokhoz ” – mondta.

Az olyan eszközök, mint pl. a kamerák biztonságossága a vizsgálat utolsó heteiben vált kiemelt kérdéssé, mivel a kompromittált kamerák, digitális videofelvevők és más eszközök letiltása a botnet támadást követően olyan szolgáltatásokat szakított meg mint a Twitter, a CNN és a Spotify zenei streaming szolgáltatás.

Súlyosbítja a helyzetet, hogy számos eszköz a vállalati informatikai osztályok figyelmét kikerülve jutott a rendszerbe. Az ForeScout tanulmánya szerint a szervezetek képesek voltak akár 30% – 40% -kal több eszközt telepíteni a hálózaton, mint amennyinek a tudatában voltak. “Ezek olyan eszközök, amelyek vagy nincsenek a vállalat birtokában, vagy olyanok, amelyek a felügyeleten kívül esnek” – mondta Abreu. Az olyan iparágakban mint pl. egészségügy, az egészségügyi ellátásba kapcsolódó orvostechnikai eszközöket az egyes klinikusok vezethetik be az informatikai részleg tudomása nélkül. A felhasználók is hozzájárulnak a problémához, vezeték nélküli hotspotok, az IP-kompatibilis kamerák vagy a viselhető technikák (okosórák), a vállalati hálózathoz való kapcsolódással.

Az eszközök belépési pontok lehetnek

A legrosszabb esetben a csatlakoztatott eszközök belépési pontokká vagy eszközökké válnak a számítógépes bűnözők számára, akik az elakadás vagy a spoofing technikákkal meggátolják az intelligens vállalati biztonsági rendszerek működését, lehetővé téve a mozgásérzékelők, zárak és felügyeleti berendezések tetszés szerinti vezérlését. A VoIP telefonrendszer biztonsági rései lehetővé tehetik a belső telefonbeszélgetések rögzítését. A csatlakoztatott HVAC rendszerek és az energiafogyasztók hackjai olyan cyber-fizikai támadásokhoz vezethetnek, amelyek a kritikus infrastruktúra túlfűtésével átmeneti vagy végzetes fizikai károkat okoznak, figyelmeztetett az ForeScout. A kiszolgáltatott eszközöket arra is felhasználhatják, hogy a vállalati hálózatokban a még sebezhetőbb eszközök felé fordítsák őket, tette hozzá Billy Rios a Whitescope cégtől.

A cégeknek kell felkészültnek lenni a védekezésre

A gyártók elégtelen intézkedése miatt a cégeknek kell képesnek lenni arra, hogy érzékeljék és biztonságossá tegyék a környezetükben lévő eszközöket, szögezte le Abreu. Ehhez olyan frissítő eszközökre van szükség, amelyek lehetővé teszik a nem hagyományos végpontok széles körének észlelését, az eszközök frissítését és biztonságossá tételét ha lehetséges és szükség esetén az érzékeny adatoktól és az informatikai eszközöktől való elkülönítést. A biztonság érdekében a “zéró bizalom” modell elfogadása, a célszerű amely feltételezi, hogy az eszközök kompromittálódnak, és a tevékenységi jogosítványok korlátozásával , nagymértékben csökkentheti a kockázatot.

Fordította: Ecsedi Ákos

Kapcsolódó cikkek:

IT-rendszerek biztonsága, az „emberi tényező”

Egy házban az ellenséggel… Kémkedik az okos televíziód utánad?

IT-rendszerek biztonsága, az „emberi tényező”