NIS2 szabályozás a beléptető-rendszereket is érinti – Egyszerű támadási módszerek a gyakorlatban

A NIS2 irányelv a fizikai védelemre is vonatkozik, viszont a jelenleg is használt beléptetők többsége már egyáltalán nem biztonságos. (tovább…)

A NIS2 irányelv a fizikai védelemre is vonatkozik, viszont a jelenleg is használt beléptetők többsége már egyáltalán nem biztonságos. (tovább…)

Lehet bármilyen modern csúcstechnológiát használó, magas biztonságú beléptető olvasónk, illetve lehet csúcsbiztonságos – az adatokat tároló – eszközünk, ha a két eszköz közötti út Wiegand, vagy ’Clock and Data’ akkor az elavult és sebezhető. Ennek eredményekén akárki könnyen csatlakozhat a rendszerünkre. (tovább…)

Újabb frissítés érhető el a kombinált videókezelő és beléptető platform, a Paxton10 portfolióban. A Paxton új fejlesztésével az adminisztrátorok nagyszámú objektumot kezelhetnek városokban, országokban és kontinenseken. (tovább…)

A francia Stid beléptető cég piacra dobta az Architect Blue termékcsaládot. A fejlesztés kombinált RFID, NFC és Bluetooth olvasó QR Code modullal rendelkezik az összes ideiglenes beléptető alkalmazás egyszerűsítése érdekében és megkönnyíti a bővítmények, frissítések és a technológiai migrációk kezelését. (tovább…)

Folytatódik a Seawing beléptető szoftver tervszerű fejlesztése. A SiS 2.0 verziójától kezdve folyamatosan jelennek meg az új fejlesztések is, idén márciusban a 2.1-es, augusztusban a 2.2 és még idén várható a 2.3-as verzió is. A szoftverkövetéssel rendelkező partnerek természetesen jogosultak az új verzióra való frissítésre. (tovább…)

Az Assa Abloy gyakorlati példákkal illusztrált áttekintését olvashatjuk az alábbiakban arról, hogyan fejleszthető a szabadidős és szórakoztatóipar vállalkozásainak üzembiztonsága az ellenőrzött, intelligens hozzáférés-vezérlő megoldásokkal. (tovább…)

2019 végén a Vanderbilt az ACT Enterprise fejlesztés keretében indította el a Bluetooth Low Energy (BLE) olvasók körét hozzáférés-vezérlési portfóliójába. Az olvasók biztonságos és rugalmas azonosítási megoldás, amely hozzáférési hitelesítő adatokat biztosít az Android és iOS okostelefonokhoz. (tovább…)

„A területen a legnagyobb növekedést a jövőben elsősorban a biometrikus azonosítás,a vezeték nélküli megoldások, illetve a beléptető rendszer, mint szolgáltatás adják.” Pintér Andrásnak az ASSA ABLOY Opening Solution Hungary Kft ügyvezető igazgatójának a szakterület perspektíváit elemző gondolatait olvashatjuk. (tovább…)

„Az IP technológiák világába beléptető rendszerünk biztonságban tartásához nem elegendő csak a biztonságtechnikai osztály, szoros közreműködés kell az IT szakemberekkel is, akik képesek a biztonságos környezet kialakítására és annak szinten tartására.” (tovább…)

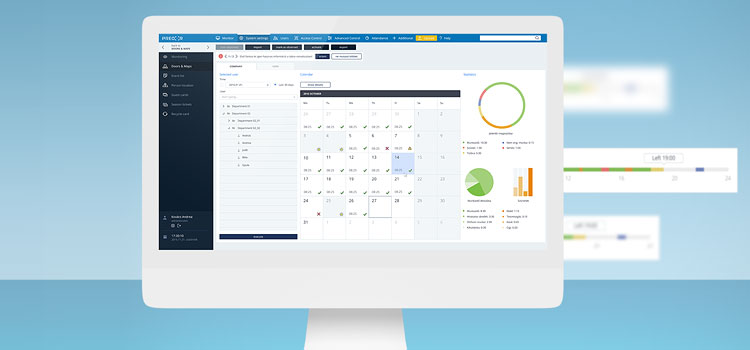

A Predor egy magyar fejlesztésű beléptető- és munkaidő-nyilvántartó rendszer. Előző cikkünkben már bemutattuk néhány innovatív funkcióját. Ebben a rövid ismertetőben kifejezetten a munkaidő-nyilvántartásra koncentrálunk. Gyakran felmerül a kérdés: „Miért más, mint a többi?” (tovább…)

Az IHS Technology szerint az elkövetkező években jelentős fejlődés lesz tapasztalható a belépés szabályozási piacon belül, ugyanis az egyre bővülő igények megjelenése új, más területeken már alkalmazott technológiák integrálását teszi szükségessé.

Az IHS Technology szerint a belépés szabályozási ágazat rövid- és középtávon ugrásszerű változásokat fog tapasztalni. A történetét tekintve (például a videokamerás megfigyelőrendszerekéhez képest) lassú mozgású belépés szabályozási piac az elmúlt években egyre több újonnan bekapcsolódó cég megjelenését tapasztalhatta, valamint számos végfelhasználói igény is felmerült, így folytatni kell az olyan új technológiák felhasználását, fejlesztését is, mint amilyenek a vezeték nélküli elektromos zárak.

Az IHS arra számít, hogy az elektronikus belépés szabályozás piaci mérete 2014-ben a 3,5 milliárd dollárt is meg fogja haladni, ami az amerikai piac növekedésének és a fejlődésben lévő területek (Közép-Kelet, Afrika) növekvő igényeinek egyaránt köszönhető.

Az IHS szerint a nyílt szabványok 2014-ben még inkább alakot öltenek majd a belépés szabályozási ágazatban. A legtöbb szolgáltató, mielőtt befektetne a kutatásba és a fejlesztésbe, megvárja, hogyan fogja az ágazat beépíteni és megvalósítani ezeket a szabványokat. Sok egyéb irány, például az NFC, nagy érdeklődésnek örvend, ám ezeknek a technológiáknak az ágazatban való alkalmazása a várokozásokkal ellentétben még nem eléggé kiterjedt.

A hardverek területén a legnagyobb fejlődést az elektronikus zárak generálják, melyek már lehetnek hálózaton kívüli önálló egységek és vezeték nélküli, hálózati változatok is. Amint a végfelhasználók bízni kezdenek az új technológiákban és jobban megértik azokat, a vezeték nélküli irányzat várhatóan erős növekedésnek indul. A kezdeti időszakhoz képest az IT ágazat jelentősen összetettebbé vált, így még inkább meg fogja határozni az üzembe helyezés folyamatát a belépés szabályozás területén is.

Az IHS szerint az NFC-t még nem sikerült bevezetni belépés szabályozás területén, és néhány gyártó más opciókat kezdett számításba venni, például a Bluetooth Low Energy-t (BLE). Vélhetően az IP-eszközök ennél is több változáson mennek majd keresztül, a távoli irányíthatóság lehetőségeinek kiszélesítése és az üzembe helyezés költségeinek csökkentése mellett.

Igazán izgalmas időszak következik a beléptetés szabályozási ágazatban. Sokan mérlegelik, hogyan lehetne eredményesen hasznosítani a gyorsabban növekvő területek fejlesztéseit a belépés szabályozásban, és ez a folyamat végül egyre inkább problémamentes integrációk megjelenéséhez vezet majd.

Forrás: IHS Technology

Kapcsolódó cikkek:

Merre tart a biztonságtechnika 2014-ben? 3. rész – beléptetés

Az olaszországi CEIA a világ legjobb minőségű fémdetektor kapukat gyártó cége, amely a közelmúltban új, IP alapú videomegfigyelő rendszert fejlesztett ki. Az IP-kamerás fémkereső eszköz rendkívül sokoldalú analitikai-statisztikai szoftverrel rendelkezik, amely a kapu tranzit adatait hozzá is rendeli a kamerából beérkezett képekhez.

Az új IP alapú MDAR videomegfigyelő rendszer tranzit- és riasztási adatok alapján, valamint a beépített kamera által közvetített képek és mozgóképek segítségével teszi lehetővé a valós idejű megfigyelést és felügyeletet. A központosított adatbázisban mindennemű áthaladásai adatot a kamera felvételeivel együtt archivál a szerver. A videomegfigyelő rendszer rendelkezik automatikus képvisszajátszási funkcióval is riasztások esetére. A rendszer igény szerint képes statisztikai jelentés és összesítés készítésére mely tartalmazza az áthaladásokat, valamint a riasztásokat. Ezeket képes xls. formátumú diagramon ábrázolni.

Az IP-kamera a fémdetektor kapu felső kereszttartóján helyezkedik el, és közvetlenül a kapu hálózati bemenetére csatlakozik. A kapun áthaladókról – beállítástól függően – fénykép vagy videofelvétel készül. A hálózati kártya kimenetén keresztül az IP-kamera az áthaladási és riasztási adatokkal együtt továbbítja a felvételt a grafikus felületű szoftverrel installált szerverre, amelynek monitorján maximum 64 fémdetektor kapu kameraképe jeleníthető meg egyszerre.

MDAR videomegfigyelő rendszer

A MDAR rendszer legnagyobb előnye a különböző szűrés-hozzárendelés funkciókban rejlik. A program segítségével visszakereshetők a riasztások és a riasztáskor áthaladó személyekről készült felvételek, amely nagyban segíti a fémkereső kapuk átbocsátóképességének növelését. Az eltárolt felvételek Windows, Mac és Linux kompatibilisek.

Forgalmazó – Z&Z Biztonságtechnika Kft.

Az Aspectis Kft. Magyarország vezető IP biztonságtechnikai disztribútora, amely 2003-as megalapítása óta az IP technológia legjelentősebb hazai képviselőjévé nőtte ki magát. A most kötött megállapodásnak köszönhetően az Aspectis április 1-től a Samsung Techwin, a világ egyik vezető biztonságtechnikai gyártójának új forgalmazójává vált. A Samsung Techwin célja az volt, hogy széles kapcsolatrendszerrel rendelkező, IP biztonságtechnika iránt elkötelezett partnerre tegyen szert hazánkban.

Bata Miklós, az Aspectis Kft. ügyvezető igazgatója kiemelte: „Fontos számunkra, hogy a telepítő és integrátor partnereink az Aspectis-nél megtalálják a globális piacvezető gyártókat. Ezért a megállapodás a Samsung Techwinnel egy természetes lépés számunkra a „one-stop-shop” stratégiánk megvalósításában. Olyan innovatív megoldásokkal és fejlesztésekkel rendelkezik a Samsung Techwin, amelyek értéket nyújtanak a felhasználóknak. Nagy energiával fejleszti IP-alapú megfigyelő kínálatát és örülök, hogy mi segíthetünk ezeket megismertetni a magyar piacon.”

A Samsung Techwin magyar, cseh és szlovák piacokért felelős képviselője, MiroslavPtacek úgy fogalmazott: „Az Aspectis egy elismert, vezető szereplője a magyar IP biztonságtechnikai piacnak és rajtuk keresztül a Samsung Techwin növelni tudja jelenlétét a Magyarországon. Ezzel a magyar felhasználók nagyobb választási lehetőséget kapnak.”

Miroslav Ptacek beszámolója a hálózati kamerák értékesítésének növekedéséről

Az IP-videó, beléptetőrendszerek, tárolás és hálózatok területén az Aspectis számos piacvezető gyártót képvisel Magyarországon. One-stop-shop megoldásként egyre több alternatívát képesnyújtani partnereinek, akik a cég segítségével első kézből valósíthatnak meg komplex IP-biztonságtechnikai projekteket. Az Aspectis – hagyományaihoz híven – a disztribútori tevékenységen túl a jövőben marketingtevékenységével, oktatásokkal és magas szintű műszaki tanácsadással támogatja aSamsung Techwinmegoldásait az értékesítés során. A SamsungTechwinnagy hangsúlyt fektet a folyamatos fejlesztésre, és már 2015-ben várható a WiseNetIII kamerasorozat következő generációja, a WiseNetIV, amelynek hazai megismertetése vélhetően az Aspectismunkájának újabb izgalmas állomása lesz.

A 2014. év várható biztonságtechnikai fejlesztéseit taglaló cikksorozatunk harmadik részében a beléptetőrendszereketvesszük górcső alá.

A biztonsági ipar folyamatosan fejlődik, és az új megoldások egyre összetettebbe lesznek. A fejlődést elfogadó és támogató szakemberek és vállalkozások szemléletváltozást hoznak a biztonság területére. Így azután a fejlődés lesz az értékteremtő, nem pedig annak gátlása vagy megállítása. Az előrelátóan gondolkodó és cselekvő fejlesztőknek köszönhetően a beléptető megoldások képesek a jövőbeni fenyegetéseket kivédésére, és a beléptetőrendszerek alkalmasak lesznek más rendszerekkel való együttműködésre. A jövő, hogy a beléptetők kapcsolódnak a készpénz nélküli fizetési rendszerekhez, munkaidő-nyilvántartó és vállalatirányítási rendszerekhez, és a biztonságos csatlakozás érdekében a számítógépes hálózatokhoz, tehát teljes egészet fog alkotni a vállalat biztonsági rendszere. Ennek megvalósításához szükség van az olyan ipari szabványokra, mint az Open Supervised Device Protocol (OSDP), amely megoldja a kétirányú kommunikációt, valamint olyan dinamikus technológiákra – hardverekre és szoftverekre –, amelyek tanulni tudnak, és könnyen alkalmazkodnak a megváltozott feltételekhez, folyamatosan képesek küzdeni a fenyegetettség ellen.

2014-ben arra számítunk, hogy a ma meglévő korlátozások és kész rendszerek miatt először is azok az okostelefonok kapcsolódnak a beléptetőrendszerekhez, amelyek hasonlóan működnek, mint a mai beléptető kártyák. A további lépéseket a telefonokba beépített számítógépek teljesítménye és a multimédiás képessége fogja meghatározni, azaz hogy együtt tudnak-e működni a beléptetőkkel, mindemellett gazdag felhasználói élményt biztosítva. A jövőben az okostelefonok fogják elvégezni a legtöbb feladatot, amelyet ma még a kártyaolvasók és szerver együtt hajtanak végre a hagyományos beléptetőrendszerekben. Ez magában foglalja a személy azonosítását és hogy adott időben, adott helyre beléphet-e. Kérdés még az okostelefon GPS-rendszere, hogy a beléptető ellenőrizhesse, valóban az ajtó közelében van-e a belépni szándékozó, aki ezután a felhőn keresztül érvényesítheti hozzáférését – biztonságos csatornán érkező üzenettel – az ajtó számára. Ebben az új rendszerben a mobil eszközök és az ajtók hozzák meg a döntést, nem pedig a beléptetőrendszer vagy a kártya.

Ennek következtében meg fog változni a beléptetőrendszerek felépítése is. Kevésbé fognak függni a költséges infrastruktúrától: a szerverektől, a panelektől. Maga a rendszer egy elektronikus zár lesz, amely válaszol a mobil eszköztől érkező titkosított üzenetre. Így egyszerűbb és gazdaságosabb lesz a beléptetés, mint a múltban.

A beléptetés is az IP-alapú rendszerek irányába mozdul el, mert ezeket egyszerűbb telepíteni és fönntartani. Sőt az IP-alapú rendszerek szabványainak köszönhetően könnyebb a beléptetés integrálása a nagyobb felügyeleti rendszerekbe, amelyek szintén IP-alapon fognak üzemelni.

A nagy előnye ennek a megközelítésnek, hogy az intelligencia az ajtóba kerül át, ez egyszerűsíti a felügyeletet, és a jelentéseket egyszerű webes felületeken lehet megnézni. Ha áttérnek a felhasználók az IP-alapú rendszerekre, akkor könnyebb lesz a beléptetők fejlesztése, bővítése, és nem lesz szükség saját szerverekre, amelyek valamely adott szoftverhez és protokollhoz kapcsolódnak. Az IP-alapú hozzáférés-vezérlés túllépte a host-kontrolleres vezérlőkommunikációt, mert tartalmazza a vezérlő modult és a vezérlő-olvasó kommunikációt is. Továbbá a fejlődés a vezeték nélkülirendszerek irányába halad a hálózati beléptetési környezetben. Az első lépést a vezeték nélküli intelligens zárak jelentik, amelyek egyre inkább terjednek a piacon, mint új, alacsony költségű, energiatakarékos modellek.

A mobil beléptetés az okostelefonokkal is azon úton halad, amely kihasználja a vezeték nélküli eszközöket, és új szabályokat hoz a beléptetés engedélyezésének az eldöntésére.

Olyan olvasókat és zárakat fognak majd tervezni és telepíteni, amely nem rendelkeznek jelentősebb intelligenciával, mert kihasználja az előnyeit a nyílt rendszerű, IP-alapú intelligens vezérlőknek. Így a felhasználók választhatnak számos vezérlő és olvasó platform között, amelyek hozzáférést biztosítanak több hitelesítési technikához is.

A látogatók személyre szabott fogadását hivatottak kezelni a látogatói rendszerek (Visitor Managament Systems). Ezek a szoftverek ma már széles körben elfogadottak vállalati környezetben, és egyre inkább terjednek más intézményekben is, ahol sok a látogató, mint például az egyetemeken, kórházakban. A kórházakban fontos a betegek és a látogatók szűrése és nyomon követése, ezt pedig papír alapú rendszerekkel lehetetlen jól megoldani. Különösen jelentős feladat a betegek pontos nyilvántartása a kritikus területeken, mint amilyenek a gyermekgyógyászati osztályok, és fontos munkaidő után is, amikor már csökken a személyzet létszáma. De megoldható a rendszerrel az is, hogy a nemkívánatos személyeket kiszűrjék.

John Fenske, a HID alelnöke

Forrás: www.securityinfowatch.com

Merre tart a biztonságtechnika 2014-ben? 1. rész – videomegfigyelés

Merre tart a biztonságtechnika 2014-ben? 2. rész – otthoni rendszerek

Merre tart a biztonságtechnika 2014-ben? 3. rész – beléptetés

A beléptetés, mint szolgáltatás (Access Control as a Service – ACaaS) rendszerét vizsgálta az IMS Research, a biztonsági területen dolgozó piackutató cég. De mit is takar a fogalom: beléptetés, mint szolgáltatás.

A beléptetés az egyik legfontosabb és legjobban fejlődő ága lett a biztonságtechnikának. A fejlesztések számos új lehetőséget biztosítanak a felhasználóknak, és mára megjelentek a felhőalapú beléptetőrendszerek is a piacon. Ezzel együtt pedig a „beléptetés, mint szolgáltatás” (Access Control as a Service – ACaaS) jellegű megoldások is elkezdtek tért hódítani. A költségvetések csökkenése következtében a vállalkozások olcsóbb és rugalmasabb rendszereket keresnek a hagyományos beléptetőrendszerekhez képest.

ACaaS

A fejlesztők, gyártók, forgalmazók keresik azokat az utakat, amelyeken az új ügyfeleket hatékonyabban elérhetik és kiszolgálhatják. A beléptetés, mint szolgáltatás háromszereplős rendszer. A rendszerintegrátor biztosítja az informatikai hátteret, a viszonteladó megveszi és bérbe adja a beléptetéshez közvetlenül szükséges eszközöket, a felhasználó pedig használja a rendszert és havi rendszerességgel fizet a szolgáltatásért.

A rendszer a gyakorlatban úgy működik, hogy a belépési pontokon elhelyezett eszközöket a végfelhasználó kártyájával vagy NFC-képes mobiltelefonjával, táblagépével azonosítja magát, az adatcsere a felhőben zajlik, a tényleges felhasználói adatok távoli szerveken vannak elhelyezve. A rendszert üzemeltető pedig bárhonnan kezelheti az adatait egy böngésző alapú webes alkalmazással, és így biztonságosan kezeli a hozzáférési jogosultságokat.

Előnyök

A beléptetés, mint szolgáltatás számos előnnyel bír. Nagyobb rugalmasságot és több lehetőséget biztosít az ügyfeleknek, ezzel pedig a rendszerintegrátor és a viszonteladó versenyelőnyhöz jut a konkurenciával szemben. Az ügyfélnek nem kell egyszerre nagyobb összeget befektetni a beruházásba, nem kell szervereket vásárolnia és üzemeltetnie. A rendszerintegrátor és a viszonteladók pedig állandó, jól kalkulálható havi bevételhez jutnak.

Near Field Communication (NFC)

Az NFC-alapú rendszerek viharos gyorsasággal terjednek el a biztonsági iparban. Az NFC-képes mobil eszközök, mint például okostelefonok és táblagépek kis távolságokban képesek kommunikálni ez megkönnyíti a kétirányú tranzakciókat, az adatcserét és a vezeték nélküli kapcsolatot. Ezek az NFC-s rendszerek egyre népszerűbbek Európa egyes részein és Ázsiában, sőt mára az Egyesült Államokban a kiskereskedelmi tranzakciók egyre gyakrabban ezeken a készülékeken keresztül zajlanak, így például a Google fejlesztette Google Wallet alkalmazás segítségével okostelefonon keresztül lehet vásárolni, a készülék továbbítja az ügyfél titkosított hitelkártya adatait a kereskedőnek.

Két, beléptetéshez kapcsolódó cég, az Ingersoll Rand és HID Global a fő támogatói NFC-technológia elterjesztésének a biztonságtechnika területén. Egyes becslések szerint már most is több mint 1 milliárd az okostelefont használók száma világszerte, bár még kevés készülék rendelkezik NFC chippel, de számuk rohamosan nő. Paradigmaváltás előtt áll a beléptetés, a szakemberek szerint a szállodaiparban is nagy lehetőség van az átállásra. Az NFC-s technológiák mellé egyelőre szükség van még valamilyen kiegészítő alkalmazásra is. Így még párhuzamosan sokáig megmaradnak a műanyag kártyák is, sőt a biometrikus azonosítás is lehetséges útja az NFC-s megoldások kiegészítésének.

Felmérés

A beléptetés, mint szolgáltatás (Access Control as a Service – ACaaS) ma már több bevételt biztosít, mint a hagyományos beléptetőrendszerek, és segíti a beléptetőrendszerek további elterjedését. Ezt állítja frissen közzétett tanulmányában az IMS Research, a tanulmány címe Beléptetés, mint szolgáltatás az észak-amerikai és az európai piacokon.

Blake Kozak, a jelentés szerzője és az IMS Research vezető elemzője szerint: az ACaaS több mint csak egy „plug and play” típusú telepítés, megnyitotta a piacot a szélesebb értelemben vett telepítők előtt, mint például a lakatosok, akik eddig nem telepítettek hagyományos beléptető hardver/szoftver megoldásokat.

Sokféle lehetőség rejlik az ACaaS-ban, ajánlott például kisebb felhasználók számára is, így 50-nél kevesebb ajtó kezelésére vagy épp nagy szervezeteknek, amelyeknek nagy földrajzi területeket lefedően kell üzemelniük, mint például a közművek több száz alállomással.

A létesítményüzemeltetők számára is hatalmas lehetőségeket jelenthet a beléptetés, mint szolgáltatás. Jellemzően a nagy irodaházakban a beléptetőrendszereket az épület bejáratánál és az egyes irodák bejáratán helyezik el. A beléptetés, mint szolgáltatás esetén a felhasználónak nincs szüksége szerverekre, hanem bérleti díj fejében a szolgáltató szerverein tárolja az adatokat. Sőt például nem kell fizetni a szoftverek frissítésért sem.

Összefoglalva, a beléptetés, mint szolgáltatás lehet a válasz a kereslet növelése kérdésére. Ha nő e rendszerek piaci szerepe, akkor a viszonteladóknak – amelyek például kis független, családi tulajdonban lévő vállalkozások – ez igazi lehetőséget biztosít. Sőt nagy lehetőségek rejlenek a lakossági szektorban is, mivel az otthonokban is egyre inkább terjed az épületautomatizálás, az „intelligens otthon (smart home)” technológiák. Emellett a vezeték nélküli elektromechanikus zárak is egyre népszerűbbek, amelyek csatlakoztathatók a vezeték nélküli otthoni automatizálási rendszerekhez vagy más intelligens otthon alkalmazáshoz, és ehhez pedig kapcsolódhat a beléptetés, mint szolgáltatás.

Forrás: cctvinfo.com, securitysales.com

Egyre több iskolákban szerelnek föl beléptetőrendszert, a biztonság növelése mellett gazdasági előnyökkel is jár a rendszer telepítése.

A beléptetőrendszer alkalmazásával elsősorban azokat szűrik ki, akik illetéktelenek, tehát biztosító azt, hogy az épültben csak a tanárok, a diákok, a személyzet és a vendégek, azaz a belépésre jogosultak tartózkodjanak. Így például nem juthatnak be a besurranó tolvajok. A portásnak vagy recepciósnak beléptetőrendszer nélkül rendkívül nehéz a feladata. Ismerni-e kellene az iskola valamennyi diákját, tanárát és dolgozóját.

A rendszerrel hatékonyan visszaszoríthatók a „lógások”, mivel az intelligens szoftverben beállítható az órarend, az oktatások időtartama. Ha valaki szeretne kimenni, a rendszer tudni fogja, hogy van-e még órája vagy sem, és ennek függvényében engedi ki vagy sem. Így például csak akkor tud kimenni a diák tanítás alatt, ha azt az osztályfőnökének vagy tanárának előre szólt, vagyis ha elengedik.

Hasznos lehetőség az is, ha a tanár keresi valamely diákját, akkor a számítógépére telepített szoftver segítségével rögtön meg tudja nézni, bent van-e még vagy már hazament, esetleg bent sem volt.

Mivel ezek a rendszerek IP alapon működnek, így az iskola meglévő számítógépes hálózatát használja, és nem kell külön, akár több kilométernyi kábelt behúzni, vésni, fúrni. Emellett bármelyik számítógépre feltelepíthető a beléptetőrendszer szoftvere, amelyet a hálózatra csatlakoztattak, és a felhasználóknak különböző jogosultságokat adtak. Ez rendkívül költséghatékony és egyszerűen telepíthető megoldás. Manapság szinte már nincs is olyan számítógép, különösen az iskolákban, amely ne lenne csatlakoztatva a hálózatra.

A tűzvédelem és a beléptetőrendszerek

Mindemellett a tűzvédelemben nagyon fontos szerepe van a beléptetőrendszernek. A modern beléptetőrendszerekbe integrálható a tűzjelzőrendszert is. Ha a tűzjelző felől a beléptetőrendszerbe jelzés érkezik, akkor a rendszer előre definiált eseménysort fog végrehajtani, mint például automatikusan nyitja az ajtókat, értesítést küld az illetékeseknek, kikapcsol vagy épp bekapcsol bizonyos berendezéseket. A menekítés szempontjából nagyon fontos az a jelentés, amit a szoftver készít, ez az úgynevezett jelenléti riport. A szoftver pontosan tudja, hogy hány ember ment be az épületbe, ez alapján, amikor kimenekítik az embereket és megszámolják őket, megállapítható, hogy mindenki kijött-e vagy vannak-e még bent emberek.

Energiamegtakarítás beléptetőrendszerrel

Sokan nem is gondolnák, hogy a beléptetőrendszer nem csak a biztonságtechnikai funkciókat lát el, hanem még pénzt is megtakaríthat az energiaveszteségek csökkentése révén. Teljesen kizárható azt, hogy valaki égve felejtse a világítást, vagy bekapcsolva felejtse a fűtést, légkondicionálót. Ha ezek a berendezések, akkor is folyamatosan üzemelnek, amikor senki sincs bent, sok energiát fogyasztanak feleslegesen. Nem is beszélve arról, ha az egész hétvégére bekapcsolva felejtik a fűtést. Erre kiváló megoldást nyújt az intelligens rendszer, amely összehangolja ezeket az eszközöket is. Könnyen megoldható, hogy ha az utolsó ember is elhagyja az épületet, a rendszer automatikusan lekapcsolja a világítást, fűtést, légkondicionálót, és amikor a következő munkanapon megérkezik az első ember, bekapcsolja azokat. Ily módon hosszú távon mindenképpen megéri, és bőven vissza is hozza az árát.

A beléptetőrendszer fölépítése

Legelső feladat a belépési pontok megfelelő kialakítása. Ez lehet forgóvilla, elektromos zár, forgóajtó, a helyszíntől, illetve az egyéni igényektől függően.

Minden ajtóhoz szükség van vezérlőegységre vagy terminálra, amely a beprogramozott jogosultságoknak megfelelően vezérli az ajtót. Ebbe a vezérlőegységbe csatlakozik az olvasó, amely beolvassa a felhasználó titkos kódját. E kód alapján a vezérlőegység nyitja az ajtót, ha a felhasználó jogosult a belépésre, ellenkező esetben megtagadja a belépést, és az ajtó zárva marad. Kártyák helyett ma már sokkal inkább elterjedt valamely proximity eszköz (token). Kényelmes a használat, rácsatolható a kulcskarikánkra vagy akár nyakban is hordható.

A rendszer egyik legfontosabb eleme a beléptetőrendszer-szoftver. A szoftverben regisztrálják a felhasználókat, állítják be a jogosultságokat, időintervallumokat, készítenek jelentéseket, keresnek vissza eseményeket, illetve definiálnak akciókat a különböző események bekövetkezésekor, mint például tűzjelzés. A szoftver használóinak is megadhatók különféle jogosultsági szinteket. Például valaki csak új felhasználókat vehet fel a rendszerbe, vagy eseményeket ellenőrizhet, esetleg csak ajtót nyithat (portás funkció), vagy éppen rendszergazda.

Mennyibe kerül, mikorra térül meg

A beruházás mérete nagyban függ attól, hogy hány belépési pontot (bejárati ajtó) kell figyelni, hány zónát (konyha, tanári szoba, díszterem, könyvtár stb.) akarunk kialakítani és hány tokent vagy kártyát szeretnénk kiosztani. A legegyszerűbb megoldás (egy ajtó és 100 token) megvásárlása, beüzemelése és használatának betanítása 200 ezer forinttól kezdődik.

A megtérülés pénzben is kifejezhető mind videomegfigyelő-rendszer, mind beléptetőrendszer esetében attól függően, hogy előtte mekkora volt a lopás és a vandalizmus mértéke az oktatási intézményben Mivel az ilyen beruházások a legtöbbször elriasztják az elkövetőket a későbbi egyszerű azonosítás miatt. Természetesen azok a tényezők sem elhanyagolhatók a mai világban, mint a gyermekek és a tanárok és biztonsága.

Mennyire elterjedt?

Sajnos kevésbé használják. Jellemző, hogy utólag – amikor már megtörtént valamilyen bűncselekmény – keresnek fel biztonságtechnikával foglalkozó cégeket. Természetesen az ismeret- és forráshiány miatt is kevesen élnek ezzel a lehetőséggel. Bár az is megoldás, ha az iskola alapítványa vásárolja meg a rendszert.

Tapasztalatok

A tapasztalatok bíztatók. Az egyik óvodában is bevezettek beléptetőrendszert. Erre azért volt szükség, mert így egyrészt a gyermekek nem járkálhatnak szabadon ki-be, másrészt rossz szándékú idegenek sem juthattak be. Ezáltal biztonságosabbá vált az óvoda légköre. Mint más oktatási intézményben, itt is meghatározott rend szerint történik a gyermekek foglalkoztatása. A beléptetőrendszerrel azt is el lehet érni, hogy az óvoda által meghatározott időben lépjen be mindenki: a dolgozók és a szülők is. De még azt is regisztrálni lehet, hogy ki, mikor érkezett vagy távozott. Vagy például eldönthető, hogy a gyermek aznap volt-e óvodában vagy sem. A beléptetőrendszer működése azonban nemcsak a bejárati ajtóra vonatkozik. A kis chipet arra is be lehet programozni, hogy tulajdonosa az épület melyik részébe léphet be.

A vezető óvónő beszámolója szerint: „Kezdetben nekünk is furcsa volt az új rendszer. Talán ezért is érthető, hogy kicsit tartottunk tőle. Azonban hamar rájöttünk azokra az előnyökre, amelyekre korábban nem is gondoltunk. így például azelőtt, ha a kicsik vécére mentek, mindig ki kellett kísérni őket, nehogy megszökjenek. Most már önállóan is kimehetnek a folyosóra vagy a mosdóba.”

Másik esetben a videomegfigyelő-rendszer telepítése lett egy rejtélyes eset megoldása. Az egyik Pest megyei óvodában rendszeres volt a lopás, sikkasztás. Sajnos csak végső elkeseredésben szereltek fel az óvoda elé megfigyelő kamerát, mert a jelek arra utaltak, hogy külső elkövető jön éjszakánként, és követi el a bűncselekményeket. A meglepetés akkor érte őket és a rendőrséget, amikor az egyik óvónő egy éjszaka fel akarta gyújtani az óvodát. A kamerát figyelők azonban hamar értesítették a tűzoltókat és a rendőrséget. Szerencsére a tüzet is gyorsan eloltották és az elkövetőt is kézre kerítették. Kiderült, hogy az illető a tűzzel akarta elterelni magáról a gyanút, mert ő volt tolvaj.

A biometria története az ókorig nyúlik vissza, a XIX. században kezdtek újra érdeklődni iránta, de tömeges elterjedése már inkább a XXI. századra tehető.

A 2000-ben megjelent Biometrikus Fehérkönyv szerint:

„Sokan úgy vélekednek a biometriáról, hogy az tudományos-fantasztikus jövőbeli technológia, amelyet a napenergiával hajtott autókkal, élelmiszertablettákkal és egyéb ördögi eszközökkel együtt fogunk használni valamikor a jövőben.”

Azóta már jobban beépült az életünkbe a biometria gondolata, elsősorban az ujjnyomatazonosítás, az arcfelismerés és a DNS-azonosítás témakörében. Egyre több ujjnyomat azonosítóval találkozunk a mindennapjainkban: laptopok, autók indításakor, de főként beléptetőrendszerekben. Világszerte terjednek a térfigyelőrendszerek is, a megfelelő filmsorozatokból pedig tudhatjuk, hogy bárhol is járjunk az „arcfelismerő” rendszer megtalál bennünket.

Így azután több féle következménye is lehet a biometria alkalmazásának

Történeti áttekintés

A történelem során a biometriai ellenőrzés alapelveit jóval korábban ismerték, mint azt gondolnánk, és tették a mindennapos gyakorlat részévé. Már évezredekkel ezelőtt Nílus-völgyi eleink, a babilóniaiak vagy a kínaiak rutinszerűen alkalmaztak biometriai ellenőrzést mindennapi üzleti helyzetekben. Jó néhány utalást találunk arra, hogy egyéneket formálisan azonosítottak egyedi fizikai, fiziológiai paraméterek alapján, mint sebhelyek, mért fizikai jellemzőkkel, mint arcvonások, szem színe, magasság és így tovább. Ez előfordulhatott a mezőgazdaságban végrehajtott tranzakciók során, ahol gabonát és egyéb élelmiszereket szolgáltattak be a központi tároló helyekre, valamint különböző jogi eljárásokkal kapcsolatban. Tudomásunk szerint elődeink nem rendelkeztek automatizált elektronikus biometriai olvasókkal és számítógépes hálózatokkal, sőt nem olyan nagyszámú személlyel foglalkoztak, mint ma, de az alapelvek azonosak voltak.

Később, a XIX. században megnőtt az érdeklődés a terület iránt, a kriminológiai kutatások megpróbálták a fizikai jellegzetességeket összekapcsolni a bűnügyi irányzatokkal. Ennek érdekében különféle mérőeszközöket állítottak elő és nagyszámú adatot gyűjtöttek össze. Az eredmények alapján nem lehetett végső következtetéseket levonni, de az egyén fizikai jellemvonásainak mérése gyakorlat maradt: az ujjnyomat-ellenőrzés gyakorlattá vált a rendőrségen.

Gyakran vitatják az ujjnyomatok abszolút egyediségét vagy különbözőségét. A különböző államok által az ujjnyomatok ellenőrzésére használt kritériumok az egyes országokban különböznek. Az eltérés abban mutatkozik meg, hogy több vagy kevesebb minutia-pont szükséges az azonosításhoz. (Minutia-pontokban az ujjnyomat redői elágaznak vagy megszűnnek.) Ennek ellenére annak idején ez volt a legjobb rendelkezésre álló módszer, és még ma is az elsődleges eljárás a rendőrhatóságok számára. Napjainkban a fejlettebb országokban az ujjnyomatok azonosítási eljárását már automatikus módszerekkel végzik.

Ezzel a háttérrel már egyáltalán nem meglepő, hogy az elektronika és a mikroproceszszorok teljesítményének kihasználásával a személyazonosítás automatizálására mind a katonai mind a polgári szektorban számos elgondolás született. Különböző projekteket kezdeményeztek a biometria lehetőségeinek kutatására, és ezek közül az egyik végül 1974-ben – az első kereskedelmi forgalomba állított – egy nagy, és meglehetősen ormótlan kézgeometria-olvasó elkészítéséhez vezetett. Ez nem volt túl szép berendezés, de működött, és tervezőit arra ösztönözte, hogy az eszközt tovább tökéletesítsék. Végül néhány specializálódott vállalat alakult, és sokkal kisebb és jóval többet tudó kézgeometriai olvasót fejlesztettek ki. Ez az eszköz jól működött, és kedvező fogadtatásra talált számos biometriai projektben szerte a világon. Ezzel párhuzamosan egyéb biometriai módszereket, például az ujjnyomat-ellenőrzést addig javították, amíg megbízható, könnyen alkalmazható eszközöket kaptak.

Az 1900-as évek utolsó évtizedében a biometrikus azonosító rendszerek ipara az egyetemek és a tudományos kutatóintézetek laboratóriumainak fellegváraiban működő, termékei eladásával küszködő marginális ágazatból jelentékeny alkalmazások tekintélyes mennyiségű eszközét szállító globális iparággá fejlődött.

Történelem

2001 Tampa, Florida, Super Bowl

A 2001. januári Super Bowl mérkőzésre a stadionba arcfelismerő rendszert telepítettek annak érdekében, hogy kiszűrjék a körözött személyeket. Az összes szurkoló, mintegy 100 ezer fő képét rögzítették, és a tampai rendőrség elektronikus rendszere automatikusan átvizsgálta azt. Egyetlen körözött személyt sem találtak, azonban a tucatnyi téves azonosítás ahhoz vezetett, hogy számos szabadságjogi szervezet a biometrikus rendszerek betiltását követelje.

2001. szeptember 11. „9/11”

Az ikertornyok elleni támadások után az amerikai hatóságok biometrikus azonosító rendszerekkel látták el a repülőtereket. Ennek az eseménynek meghatározó szerepe van a biometrikus rendszerek fejlődésében.

2004. Elindul azUS-Visit program

Ennek lényege, hogy bárkinek, aki vízumot kap, digitálisan rögzítik az ujjnyomatát és a fényképét. Ezután bárhol, bármely irányba átlépi az államok határát ellenőrzik a személyazonosságát, illetve azt, hogy megsértette-e a szabályokat, tehát növelvte-e a biztonsági kockázatot.

2005. július 7. London, Nagy-Britannia „7/7”

A jól megtervezett terrorista támadás során a reggeli csúcsforgalomban négy bombát robbantottak a londoni tömegközlekedési eszközökön. Ez után az a brit bűnüldöző szervek a terrorizmus elleni harc részeként bevezették a biometrikus arcfelismerő rendszer használatát a teljes londoni kamerarendszeren. Ez több mint 200 ezer biztonsági és térfigyelő kamerát jelent.

2006

Az EU az újonnan kiadott útlevelekbe bevezeti a digitális úton tárolt biometrikus mintákat. Az útlevélben elhelyezett chip digitális fényképet, a tulajdonos nevét, születési idejét, állampolgárságát és egyéb adatokat, valamint 2009-től két ujjlenyomatot tartalmaz.

2011

Az EU bizonyos feltételek mellett engedélyezi a repülőtereken a teljes alakos testszkennerek használatát.

A mindennapokban egyre több helyen alkalmaznak biometrikus azonosítást, főként ujjnyomat-azonosítást. A beléptetőrendszerektől kezdve a munkavédelmen át a számítógépek védelméig számos alkalmazási területe van a hétköznapokban a biometriának.

A biometria méri és rögzíti valakinek egyedi fizikai, testi jellemzőit, viselkedésbeli jellemvonásit, és ezeket azonosítás és hitelesítés céljára használja fel. A biometrikus felismerés alkalmazható

A biometria nyújtotta lehetőségeket az élet számos területén kihasználhatjuk.

Páncéltermek, páncélszekrények, magas biztonságú objektumok

Ezen a területen a leginkább elterjedt a biometria alkalmazása, mivel ez az egyik legbiztonságosabb megoldás. A korszerű ujjnyomat-olvasókat nehéz kijátszani, mert felismerik, hogy élő ujjat helyeztek-e rájuk. A hagyományos kártyás vagy kódos beléptetőrendszerek esetében fennáll a veszélye, hogy ellopják a kártyát vagy kifigyelik a kódot. Tehát a hagyományos rendszerek nem személyt hanem (ellopott) kártyát vagy (kilesett) kódot azonosítanak.

Épületek, irodák

Irodaházakban a sok kártya okozhatja a gondot. Dolgozók folyamatos változása – új belépő vagy kilépő –, valamint az ideiglenes belépők – takarítók, karbantartók – miatt nehézkes ez a megoldás, nem is szólva az elhagyott kártyákról. Ezzel szemben a biometrikus beléptetőrendszer kényelmes, egyszerű megoldás, és kizár számos manipulációt, mint például a kártya odaadása másnak Az eszköz több kimenettel rendelkezik, így különböző ujjhoz különböző funkciót is rendelhetünk, például a mutatóujjunkat használjuk a ki- és belépéshez, a középső ujjunkkal kezelhetjük a riasztórendszert.

Fontos irodai alkalmazás még, hogy a biometrikus beléptetőrendszer is összekapcsolható a munkaidő-nyilvántartással.

Autók, pénz- és értékszállítók

A pénz- és értékszállító járművek védelmi rendszere is ötvözhető ezzel a technológiával. Megoldható például, hogy csak a jogosult személy vezetheti a járművet: először azonosítja magát a sofőr, majd csak utána indítható az autó. Előfordul, hogy kényszer hatása alatt kell beindítani a járművet. Az ilyen esetekre is van megoldás: különböző ujjakhoz különböző funkciót rendelhető, így második funkcióként a kényszer indítást meghatározhatjuk. A vezető normál esetben a megadott ujjával indítja az autót, de amennyiben kényszer hatása alatt kell ezt tennie, akkor másik, előre felprogramozott ujját használja. Hogy ez után mi történjen, arra több lehetőség is van. Például egyszerűen csak annyi, hogy az autó ugyan elindul, de emellett csendes vészjelzést küld a diszpécsernek, aki meghatározza az autó helyzetét, útvonalát, és értesíti rendőrséget. Ugyan ez a megoldás használható az autó rakterének nyitásához is, arra az esetre, ha az autót nem elvinni akarják, hanem a helyszínen kifosztani. A lehetőségek szinte végtelenek, az adott cégen, gyártón múlik, hogy milyen funkciót szeretne aktiválni támadás esetén.

A hagyományos személyautók védelmi rendszere is kiegészíthető ezzel a technológiával, hozzá köthető akár riasztó, akár immobiliser. Az autót csak a regisztrált felhasználók tudják indítani és használni.

Veszélyes munkagépek, eszközök, technológiák

A biometrikus azonosítás a munkavédelem területére is betört. Veszélyes technológiák esetén megoldható, hogy a gépeket, berendezéseket, járműveket csak az arra jogosult, képzett dolgozó használhassa. Így például az atomerőműben rendkívül fontos, hogy az egyes területekre csak a megfelelő képzésben részt vett dolgozók léphessenek be, vagy az adott munkagépet csak vizsgával rendelkező személy indíthassa el.

Őrjáratellenőrző-rendszer

Hatékonyan alkalmazható őrjáratellenőrző-rendszereknél is a biometria. Például. ahol az őrnek óránként körül kell járni az objektumban, általában nyomógombos vagy kártyás ellenőrzést használnak arra, hogy meggyőződjenek, valóban körbejárt-e. Ennek a technológiának az a hátránya, hogy nem lehet tudni, valóban az őr nyomta-e meg a gombot vagy húzta le a kártyát, esetleg a csoportos őrjáratnál valóban körbe ment-e mindenki vagy csak az egyik őr húzta le a többiek kártyáját.

Alkalmazás a felhasználók szemszögéből

Ha biometrikus rendszer bevezetése és alkalmazása mellett döntünk, hangsúlyt kell fordítani a felhasználói pszichológiára is. Ha a felhasználó nem örül a biometriai eszköznek, akkor azt valószínűleg nem is rendeltetésszerűen fogja használni, és ez az átlagnál nagyobb hibaarányt eredményezhet. Ezzel ellentétben, ha a felhasználó el van ragadtatva az eszköztől, nagy valószínűséggel be fogja tartani a használatára vonatkozó szabályokat, és így kisebb hibaszázalékot fogunk kapni. A két véglet között vannak azok, akiknek nincsenek előítéleteik, csak egyszerűen idegesebbek, vagy épp ellenkezőleg túl magabiztosak és, akiknek nehézséget okoz az eszköz használata. A telepítőnek arra kell törekednie, hogy minél jobban képzett és minél elégedettebb legyen a felhasználó a rendszer nyújtotta előnyökkel.

Ezért tehát a leendő felhasználókat:

Annál fontosabb ez, minél nagyobb felhasználói bázist akarunk kezelni, mert annál nagyobb a szokatlan kívánalmak és félreértések lehetősége. Törekednünk kell tehát arra, hogy a rendszert érdekes és izgalmas kísérletté tegyük, ezzel párhuzamosan pedig minden felhasználó számára világosan meg kell fogalmazni a rendszer hasznosságát. Ha a legkisebb kétség is felmerül, a rendszer valószínűleg nem lesz sikeres. Ezért a felhasználónak kell a rendszer középpontjában állni és nem a technológiának.

A vállalat szemszögéből

Érdemes-e bevezetnünk a biometrikus eszközök használatát? Végiggondolva egy vállalat osztályait, kevés olyan hely van, ahol ne lehetne alkalmazni a biztonságos személyazonosság-ellenőrzést: pénzügy, kutatás, eladás, értékesítés. A mai gyakorlatban erősen támaszkodunk a jelszavakra és a PIN-kódokra.

Számos kérdés merül fel ezzel kapcsolatban:

Mindenki számára ismerős kérdések. Ha végigmegyünk a vállalat termein, vajon hány számítógép előtt ül alkalmazott? Lezárják-e személyi számítógépüket, amikor távol vannak tőle akár csak egy percre is? A hosszadalmas bejelentkezési folyamat elijeszt ettől. Vannak, akik csak akkor gondolkoznak el ezen, ha már megtörtént a baj. A biometrikus bejelentkezési eljárás jelentősen leegyszerűsíti és felgyorsítja ezt a folyamatot.

A biometria gyógyír mindenfajta személyazonosítással kapcsolatos gondra, de nagy érdeklődésre számot tartó új technika napjaink eszköztárában, ha jól alkalmazzuk.

Forrás: Aspectis

Felgyorsult a biometria alkalmazása az azonosításban. Számos módszer közül lehet választani, és egy-egy típushoz sokféle gyártmány kapható. A cél, megtalálni az adott feladathoz a legjobban illeszkedő megoldást: a legbiztonságosabbat, a leggyorsabbat a legjobb ár-érték arányban. Ebben kívánja segíteni a döntéshozókat képzésével az ABI, az Alkalmazott Biometria Intézet.

2012. március 1-jén mutatkozott be a szakmának az ABI, az Alkalmazott Biometria Intézet. A rendezvényt az Óbudai Egyetem, Bánki Donát Gépész- és Biztonságtechnikai Mérnöki Karán tartották. Bevezetőjében dr. Horváth Sándor, a kar dékánja bejelentette, hogy a kar Doktori Iskolája megkapta az engedélyt, így szeptembertől indítják a biztonságtudományi doktori képzést.

Német Ferenc, a Személy-, Vagyonvédelmi és Magánnyomozói Szakmai Kamara elnöke elmondta, együttműködési magállapodást kötöttek a karral, mivel támogatni kívánják, hogy az elméleti tudást minél gyorsabban és hatékonyabban alkalmazzák a gyakorlatban.

Majd dr. Kovács Tibor docens figyelemreméltó előadást tartott a biometria történetéről és gyakorlati alkalmazásának néhány kérdéséről. Bemutatta, milyen biometria jellemzőket és azok kombinációit használhatjuk azonosításra. Valamint szólt néhány, ma már jól működő alkalmazásról. Így például elmondta, Indiában kormányhivatalból pénzt utalni és attól fogadni csak íriszazonosítás mellett lehet, ezzel a megoldással jelentősen csökkent a korrupció. A párizsi Charles De Gaulle repülőtéren pedig a már regisztrált személyek ujjnyomat azonosítás után, átvizsgálás nélkül kelhetnek át a kijelölt pontokon. Az okostelefonok beléptetésre történő alkalmazásáról a docens elmondta, nem a személyt, hanem csak a készüléket tudja azonosítani a rendszer. Majd szólt a feladatorientált alkalmazás (Mission Oriented Applications – MOA) fontosságáról, amely ebben az esetben azt jelenti, hogy meg kell találni a célhoz legjobban illeszkedő biometriai azonosítási módszert és a feladat elvégzésére leginkább alkalmas készüléket.

Otti Csaba, magánbiztonsági szakértő arról tájékoztatott, hogy jelenleg világszinten is egyedülállók, mert nincs több ilyen szinten felszerelt független laboratórium, mint az ABI-ban. Az intézet célja, a biometrikus biztonsági eszközök vizsgálati eljárásainak kidolgozása, a lehető legtöbb biometrikus technológia és eszköz összegyűjtése, tesztek végzése, a készülékek minősítése. A kapott eredményeket először a gyártóval ismertetik, majd ha az nem javítja a hibát, akkor a nyilvánossággal is. A szakértő elmondta, fontos a készülékek vizsgálata, mivel a gyártók által adott leírások nem mindig fedik teljesen a valóságot. Erre példaként bemutatott egy ujjnyomat olvasót, amely víz alatt is működik, valamint képes az élő ujj felismerésére, ami igaz is, csak a gyártó nem emelte ki, a két funkció csak külön-külön működik, egy időben nem alkalmazhatók. Majd hozzátette az is előfordul, hogy a gyártó 10 ezer felhasználó kezelésére is alkalmasnak mondja a készüléket, amely valóban alkalmas ennyi adat tárolására, de a gyakorlat azt mutatja, hogy 1200 felhasználó esetében már összeomlik a rendszer.

Az oktatás területén is számos feladata van az ABI-nak, részt vesznek az alapképzésben, valamint tematikus és továbbképzéseket tartanak. A döntéshozók számára indított képzéssel az a céljuk, hogy már a tenderkiírás fázisában segítsék a munkát. Tapasztalataik szerint nem megfelelő a döntési környezet, gyakran eredménytelenül megy el pénz és idő, mert a kellő ismeretek hiányában a megrendelő nem a számára ideális rendszert választja ki, mivel sokféle biometria módszer közül kellene megtalálnia az optimális megoldást.

Mindenkinek egyéni jellemzője az írisz rajzolata, ezen alapul az íriszazonosítás, mint biometrikus azonosítási módszer. Az íriszazonosítás biometrikus azonosításra használt matematikai mintafelismerési technika, amely során videoképet készítenek a szemről, és abból egyedi jellemzők alapján állítják össze az azonosításra szolgáló adatsort. Létezik egy másik, kevésbé elterjedt szemalapú technológia is, a retinaszkennelés.

Az íriszazonosítás során infravörös megvilágítás mellett készítenek képet kamerával a részletgazdag, bonyolult szerkezetű szivárványhártyáról. Majd digitálisan kódolt minták alapján, matematikai és statisztikai algoritmusokkal készíti el az íriszazonosító berendezés az egyénre jellemző adatsort. Utána azt összeveti az adatbázisában tárolt íriszadatokkal, és azonosítja az egyént. Ez a módszer az egyik legnagyobb a pontosságú azonosítás, gyakorlatilag egyértelműen képes megállapítani, hogy az egyén szerepel-e az adatbázisában. Az íriszazonosítás legfontosabb előnye a gyorsaság mellett a pontossága – a szivárványhártya stabilitásának köszönhetően –, mivel a szem belső, védett, mégis kívülről látható szervünk.

Számos ország használja az íriszt polgárai azonosítására. Sőt szerte a világon kényelmi okokból már több millióan szerepelnek egy íriszazonosítási rendszerben, amely segítségével útlevél nélkül átkelhetnek határokon.

Az íriszazonosítás alapjául szolgáló algoritmust John Daugman professzor (University of Cambridge Computer Laboratory) fejlesztettek ki az 1990-es években. Bár az íriszazonosítás nagyon aktív kutatási téma a számítástechnika, a műszaki tudományok, a statisztika és az alkalmazott matematika területén, a mai napig Daugman algoritmusát használják a gyártók az íriszazonosító rendszerekben.

Látható fény (VW) vagy közeli infravörös hullám (NIR)?

A legtöbb íriszazonosító kamera infravörös fénnyel működik (NIR – tartománya: 750–1050 nm). Azért ezzel, mert a sötét barna szem – ilyen van az emberek többségének –, ebben a fénytartományban mutatja meg gazdag szerkezetét, miközben sokkal kevésbé látszik a látható fény tartományában (400–700 nm), De az is fontos szempont, hogy az infravörös fény láthatatlan és kevésbé tolakodó. Másik fontos ok még, hogy a környezet visszaverődő fényei nen befolyásolják a szivárványhártya mintáit.

|

|

|

| Az írisz látható fényben | Az írisz képe infravörös fényben (Forrás: en.wikipedia.org) |

Működési elv

A szivárványhártya-felismerési algoritmus először lokalizálja a belső és külső határait az írisznek. További szubrutinok észlelik és kizárják szemhéjakat, szempillákat, illetve a tükröződéseket.

A szoftver az íriszen meghatározott képpontok keres, miközben ellensúlyozza a pupilla tágulását, szűkülését, azután elemezni majd kódolja a megtalált pontokat, hogy majd összehasonlítsa kapott íriszképet a tároltakkal. Esetenként a Daugman-algoritmusok Gábor Dénes hullám transzformációját használják, az eredmény pedig egy sor komplex szám, amely tartalmazza az íriszminta szakaszait és szélsőértékeit. A Daugman-algoritmus a szélsőértékeket elhagyja, ez biztosítja, hogy a kapott mintát kevéssé befolyásolják a megvilágítás vagy a kamera kontrasztjának változásai, és ezzel válik hosszú távon használhatóvá a biometrikus minta. Az azonosításkor (egy a sokhoz mintaillesztés), illetve annak ellenőrzése során (egy az egyhez mintaillesztés) az íriszmintát összehasonlítja a készülék a tárolt mintával az adatbázisban. Ha a döntési küszöb Hamming-távolság alatt van (Hamming-távolság – két azonos hosszúságú bináris jelsorozat eltérő bitjeinek száma), a jelsorozat hossza garantálja, hogy két különböző személy íriszmintája különböző legyen.

Előnyök

Az írisz több okból is ideális az emberi test biometrikus azonosítására:

Forrás

en.wikipedia.org