Biometriával erősít a Mastercard

A Mastercard ez év április 20-án mutatta be a hagyományos chip technológia előnyeit az ujjlenyomat biztonságával egyesítő új generációjú biometrikus kártyáját Dél-Afrikában. (tovább…)

A Mastercard ez év április 20-án mutatta be a hagyományos chip technológia előnyeit az ujjlenyomat biztonságával egyesítő új generációjú biometrikus kártyáját Dél-Afrikában. (tovább…)

2017. első negyedében megfigyelhető trendek és irányzatok túlnyomórészt az „okos biztonságtechnikai rendszerek” és az „intelligens alkalmazások” növekvő táborához tartoznak. A tendenciákról Philip Vernernek a CEM System értékesítési igazgatója válogat. (tovább…)

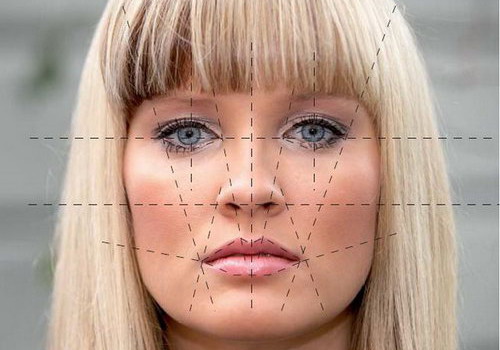

Az arcfelismerés két okból használatos a reptereken – biztonsági és kényelmi szempontból. A témával az utóbbi hetekben többször is foglalkoztunk. Olvassuk most szakértőnk véleményét. (tovább…)

Idézve a Deloitte legfrissebb Technológiai, Média és Telekommunikációs Előrejelzések című kiadványának megállapításai közül. Megkezdődhet az 5G és a tanuló gépek forradalma, tovább terjednek a biometrikus biztonsági rendszerek, fél ezer milliárd dolláros lesz az IT-szolgáltatási piac. Megnő a túlterheléses (DDos típusú) kibertámadások volumene … (tovább…)

Izraeli kutatók olyan szoftvert fejlesztettek ki, mely az „okosórák” mozgásérzékelő képességét használja ki egy adott aláírás ( biometrikus ) hitelesítésére. (tovább…)

A Dubaiban megrendezésre került Intersec kiállításon mutatta be a Suprema legújabb, önmaga által a világ leggyorsabb arcfelismerő megoldásaként jellemzett termékének prototípusát. (tovább…)

Eleddig az Nvidia „csak” úgy élt az emberek (zömének) képzeletében, mint videokártya gyártó. Természetesen tudható volt, hogy másban is érdekelt, de arra kevesen gondoltak, hogy olyan AI megoldásokat is fejleszt, melyre már most vevő pl. a Mercedes, Audi, Tesla és a Toyota. (tovább…)

Isao Echizen, a japán Nemzeti Informatikai Intézet professzora arra hívta fel a figyelmet, hogy korunkban erősen ügyelni ildomos arra, milyen gesztusokkal élünk, mikor fényképeznek minket, esetleg „szelfizünk”, mert ellophatják az ujjlenyomatunkat. (tovább…)

Az MTI által továbbított hír szerint A nagyfelbontású fényképezőgépeknek köszönhetően már egyáltalán nem tűnik biztonságosnak az ujjlenyomat alapú biometrikus védelem. Olvassuk a hírről szakértőnk véleményét. (tovább…)

Az EEG jellemzők, a kutatók álláspontja szerint, 94%-os biztonsággal képesek azonosítani egy adott személyt, amit azért eléggé jó arányként könyvelhetünk el a biometria terén is. Mondhatnánk, mindössze egy megfelelő… (tovább…)

A Gentex piacra dobta új, íriszazonosítás alapú, gépjárművekbe integrálható megoldását. Maga a szkenner a jármű belső visszapillantó tükrében és annak konzoljában „foglal helyet”. Meglehetősen logikus választás, hiszen… (tovább…)

A Frost & Sullivan piackutató cég Best Practice („bevált gyakorlat”) díjjal jutalmazta az NEC amerikai leányvállalatát a NeoFace arcfelismerő megoldásáért. Az indoklások közt szerepel… (tovább…)

Az NEC új, ún. „távoli nézésirány azonosító” technológiája meghatározhatóvá teszi, akár valósidejűen, hogy a megfigyelt személy éppen merre felé „pillant”, ha van a közelben pl. egy CCTV kamera. (tovább…)

Tényleg a biometria jelenthetné a megoldást abban a világban, ahol (az McAfee szerint) az emberek egyharmada nem védi mobil eszközeit jelszóval, vagy nyitómintázattal; a jelszó-birtokosok 55%-a meggondolatlanul megosztja jelszavait másokkal; és amikor a leggyakoribb jelszavak még mindig az „123456” / „QWERTY”. (tovább…)

A NEC Corporation, a Sumitomo Mitsui Financial Group-pal karöltve teszteli új, a NEC NeoFace arcfelismerőjét alkalmazó készpénz nélküli fizetési megoldását. (tovább…)

Ha lassabban is de határozottan növekszik az arcfelismerő megoldások piaca. A Marketsandmarkets előrejelzése szerint, az idei 3.35 Mrd dolláros szintről 6.84 Mrd-ra nő 2021-re. (tovább…)

A jövőben a biometrikus adatok emberekhez és nem ügyekhez kapcsolódnak, vagyis az azokhoz tartozó azonosító kódok a személyazonosító adatok és a fényképek nyilvántartásába kerülnek, így nem kell minden egyes eljárásban új DNS-mintát venni. (tovább…)

Korábbi cikkünk a biometrikus azonosító rendszerek elfogadottságával foglalkozott, melynek alapja egy tanulmány volt, amelyet 2006 és 2014 évben elvégzett vizsgálatok eredményeiből állított össze Professzor Dr. Kovács Tibor és Földesi Krisztina, a jelenlegi Óbudai Egyetem Bánki Donát Gépész és Biztonságtechnikai mérnök karán. A tanulmány meglepő konklúziója szerint, a vizsgált időszak alatt a biometrikus azonosítás elfogadottsága csökkent. Cikkünkben a tanulmány felhasználásával, a jobbító megoldások mikéntjére keressük a válaszokat. (tovább…)

Az olvasásért és szavak felismeréséért felelős, agyi területet bevonása a biometrikus azonosításba a jelek tisztaságából adódóan sokkal kevesebb feldolgozandó adatot generál, így gyorsabb analizációt tesz lehetővé. A témában végzett érdekes kutatást Spanyolországban, az Agyi, Észlelési és Nyelvi Központban Blair Armstrong.

Elmondhatjuk, hogy a szakmai közvéleményt is megmozgatta a hírportálokon megjelent közlemény, amely arról számolt be, hogy Európa legnagyobb hekkercsoportja, a német Chaos Computer Club idei találkozóján egy olyan új fotós módszert mutattak be, amivel személyes kontatktus nélkül is ellopható egy emberi ujjlenyomat. A módszerrel állítólag nem kisebb személy, mint a német védelmi miniszter, Ursula von der Leyen ujjlenyomatait sikerült detektálni, több közeli és különböző szögből készített fénykép segítségével. A dolog legalábbis elgondolkodtató, ha valaki viszonylag egy egyszerű módszerrel tényleg bárki ujjlenyomatát megbízhatóan le tudja másolni. Mi lesz akkor a biometrikus alapu beléptetőrendszerekkel? A témával kapcsolatban Kapitány Sándornak az Óbudai Egyetem Alkalmazott Biometria Intézet kutatójának a véleményét kérdeztük.

A biometrikus technológiát alkalmazó rendszerekre is igaz az a biztonságtechnikai alapvetés, hogy nincs 100%-os biztonság. Minden rendszer támadható, és megfelelő erőforrás ráfordításával minden rendszer kijátszható. Ez alól a biometria sem kivétel. A kérdés csupán annyi, hogy mekkora erőforrást igényel egy támadás, illetve mekkora a sikeresség esélye. Mi, mint felhasználók, illetve a rendszereket alkalmazó szakemberek arra kell, törekedjünk, hogy ezeket a határokat megismerjük és a kockázat mértékével arányosan kezeljük.

A cikkben leírt előadás – az ujjnyomat azonosításon túl – más technológiák sérülékenységére is bemutat példákat. Nyilván egy politikusról készült fénykép alapján azonosításra alkalmas identitás létrehozása a leginkább érdeklődésre okot adó, azonban technológiai szempontból nem feltétlenül jelent nagyobb fenyegetettséget, mint az eddig ismert sérülékenységek.

Intézetünk évek óta mutat be ilyen jellegű sérülékenységeket, a minden év októberében megrendezésre kerülő Hacktivity konferencián, amely előadások az abibiometrics.org oldalon bárki számára elérhetőek. Tapasztalataink azt mutatják, hogy technológiai szempontból szinte bármely megoldás sebezhető. Tehát az igazi kérdés nem az, hogy az alkalmazott technológia maga sebezhető-e. Sokkal inkább, hogy miként tudunk egy identitást „ellopni”, azt az identitást miként lehet reprodukálni, illetve leginkább, hogy az azonosításra használt eszköz milyen megoldásokkal rendelkezik a „hamisított” identitások felismerésére, elutasítására.

A konferencián bemutatott minden megoldás képi összehasonlításon alapszik, azaz valamilyen szemmel látható tulajdonságról készít képet, (ezt reprodukálja) és ez alapján azonosít. Az ilyen típusú tulajdonságok „ellopása” csak a képalkotási technológia fejlettségének (és a képet készítő profizmusának) kérdése. A nevezett politikusról készített kép egy sajtótájékoztatón készült, profi fotós által használt profi felszereléssel. Ahhoz, hogy a teljes ujjnyomatot „össze tudják rakni”, több, megfelelő szögből készülő felvételre volt szükség. Mindebből azonban csak az egyik ujj mintázatát sikerült összerakni, ami nem biztosítja, hogy az adott ujj bármilyen rendszerben regisztrált lenne. Persze megfelelő kitartással, és technikai felkészültséggel megszerezhető minden ujj mintázata. De lássuk be, vélhetően könnyebb hozzájutni egy – a célszemély által – használt ujjlenyomatos pohárhoz, mint hosszasan fényképezni a kezét.

Mindez – és az előadáson bemutatott többi példa is – rávilágít azonban arra, hogy ma már képalkotás technikai szintje alkalmas arra, hogy akár egy bárki számára elérhető eszközzel – megfelelő körülmények között – biometrikus identitásokat meg lehessen szerezni. Ez ellen védekezni nincs reális lehetőség, ezt el kell fogadjuk, mint körülményt.

Következő kérdés a minta reprodukálása. A legtöbb esetben ezeket a mintákat egyszerű nyomtatással reprodukálják. Egy ehhez megfelelő felbontású nyomtató ma gyakorlatilag minden irodában, vagy akár háztartásban megtalálható. De ha ennél „professzionálisabb” megoldásra törekszik valaki, akkor sincsenek igazi technikai akadályok, mert egy manapság belépő szintűnek számító 3D nyomtató is képes olyan felbontásra, mely az ujjnyomat mintázatát reprodukálni tudja. Itt is inkább az előkészítés, és a kép módosításának megfelelősége a siker kulcsa. Azaz ehhez szükséges némi gyakorlat, illetve szaktudás.

Az azonosító eszköz alkalmassága a támadások kivédésére.

Az azonosító eszköz alkalmassága a támadások kivédésére.Az igazi kérdés tehát, hogy az azonosító eszköz alkalmas-e, és ha alkalmas, akkor megfelelően beállított-e az ilyen támadások kivédésére. Ebben már jelentős eltérések vannak a piacon kapható azonosítók között. Ujjnyomat azonosítás esetén is van lehetőség az élőminta felismerésére, ami ki tudja zárni azon támadásokat, melyek mögött nem egy valódi ujj található. A legtöbb esetben ez a funkció azonban kikapcsolható, vagy alapértelmezésben be sincs kapcsolva. Szintén létezik például olyan multispektrális megvilágítást alkalmazó eszköz mely a felületi mintázatnál „mélyebb” mintavételezést tesz lehetővé, így nagyobb biztonsággal ismeri fel a hamisított mintát. Vagyis a támadások kivédése alapvetően az olvasó/azonosítóeszközök szintjén tud megvalósulni. Minden olyan technológia alkalmazása esetén, amely akár a látható tartományban, akár azon túl készített képeket dolgoz fel – ilyen az ujjnyomaton túl például az arc, vagy az írisz azonosítás is – fontos odafigyelni, hogy jól, az elvárt biztonsági szintnek megfelelően válasszuk ki az alkalmazandó eszközt, illetve a megfelelő beállításokat végezzük el. Több esetben találkoztunk olyan készülékkel is, amelyben a beépített részegységek képesek lettek volna magas biztonsággal kiszűrni a támadásokat, ugyanakkor a gyártó ezeket a funkciókat szoftveresen nem aktiválta.

Egy telefontól, vagy egy számítógép kiegészítőtől nem várhatunk el magas szintű védelmet, drága technológiák alkalmazását, hiszen ezek jelentősen megnövelnék a készülékek árát, anélkül, hogy azt a legtöbb felhasználó értékes funkciónak tartaná. Ezért az ilyen eszközök esetében el kell fogadjuk az említett kockázatokat.

Ui. Itt ajánljuk olvasóink figyelmébe „ Az azonosítás biztonsága a beléptetőrendszereknél” című – a napokban megjelent cikkünket, amely a biometrikus azonosítás eredményességét befolyásoló tényezőket is áttekinti.

Az azonosítás biztonsága a beléptetőrendszereknél I. rész

Az elmúlt néhány év tendenciái szükségessé tették a beléptető rendszerek biztonságának felülvizsgálatát. Mindig is léteztek támadási kísérletek és sikeres támadások beléptető rendszerek ellen, de ezek mára iparszerűvé váltak. A belépő kártya, vagy ujjlenyomat másoló berendezések, készletek az interneten olcsón, több forrásból is beszerezhetőek. Sajnálatos módon a beléptető rendszerek üzemeltetői vagy nincsenek tisztában rendszereik sebezhetőségével, vagy ami még rosszabb, lebecsülik azt. Jelen cikkünk az azonosítás biztonságával foglalkozik.

| A támadás célpontja | Példák | A védekezés lehetséges módja |

| Elektronikai rendszerelemek | Dobozok felnyitása, vezetékek elvágása, idegen feszültség bejuttatása | Szabotázsvédelem, eszköz meglétének és azonosságának folyamatos ellenőrzése |

| Mechanikai eszközök, akadályozó szerkezetek | Nyitva maradt, nem engedélyezett nyitás (pl. kulcs használata) | Zárt állapot- és sértetlenség figyelés |

| Belső kommunikáció | Lefigyelés, üzenet átvitel megakadályozása, idegen üzenetek bejuttatása | Titkosított adatátvitel, szekvencia azonosítók, elveszett, vagy nem várt üzenetek detektálása |

| Külső hálózati elérés, munkaállomások, szerver, adatbázis | A támadások választéka, technológiája és gyakorlata itt a legnagyobb | IT biztonság, privát hálózatok, tűzfalak, kódolt adatbázis, redundáns tárolás |

| Rendszerhasználók | Kényszerített nyitás, hibás használat, jelszókezelési és bejelentkezési eljárások | Támadásjelzés, duress kód, anti-pass-back, időzóna, jelszókezelési protokollok |

| Azonosítók másolása | RFID kártya klónozás, ujjlenyomat másolás, PIN kód lenézés | Nagy biztonságú azonosítók használata, kombinált azonosítás |

| Kommunikáció leutánzása | RFID azonosítók rádiófrekvenciás kommunikációjának ismétlése | Folyamatosan változó titkosított kommunikáció |

| Olvasók kimenő jelének utánzása | Szabványos kommunikációk (pl. Wiegand) lefigyelése, utánzása | Szabotázsvédelem, titkosított kommunikáció, folyamatos eszköz ellenőrzés |

Beléptető rendszerekben a PIN kódos azonosítás jöhet csak szóba. A szokásos, kezelési szempontból még elfogadható négy digites számok, biztonsági szempontból önálló azonosításra nem, legfeljebb kiegészítésként jöhetnek szóba (pl. PIN+ujjlenyomat, kártya+PIN).

Biometrikus azonosítás esetén az 1:1 azonosítás lehetséges 1:N helyett, így a hamis elfogadási ráta („FAR” – lásd később) megfelelő szinten tartható, mert nem csökken a használatra jogosultak számának növelésével. A PIN kód hatékonyan akadályozza meg az illetéktelen kezekbe került azonosító kártyák jogosulatlan felhasználását, de a kártya a tulajdonos által történő szándékos átadását nem akadályozhatja meg, mert a kártyával együtt a PIN kód is átadható.

Azonosításkor az egyedi biometrikus jellemzők vizsgálata történik. Elképesztően sok a velük kapcsolatos tudatlanság és tévhit. A két leggyakoribb tévedés, hogy abszolút biztonságos és másolhatatlan. Pl. az ujjlenyomat azonosítás, amit a leggyakrabban használnak nem daktiloszkópia szintű azonosítás! A hamisításhoz, ujjlenyomat másoláshoz, az interneten bőven található részletes útmutató és már készen vásárolhatók ujjlenyomat másoló kittek.

Alkalmazásánál felmerülő további kérdések:

Látható, hogy egy nagyon biztonságos rendszer gyakorlatilag senkit nem enged be.

Ennek az azonosítási módnak tipikus eszköze az RFID azonosító (rádiófrekvenciás azonosító), népszerű nevén közelítő (proximity) kártya. Jellemzője, hogy megfelelő típusválasztással tetszőlegesen magas biztonsági szint érhető el.

Hátránya, hogy nem a tulajdonost, hanem az eszközt azonosítja, az eszköz átadható, ellopható. Ha ennek kivédése is elvárás, akkor kombinálni kell a PIN kód vagy biometrikus azonosító használatával.

Sok hiedelem kapcsolódik hozzá, mert egyeseknél (és ezek között sajnos vannak a biztonságért felelős szakemberek is) az RFID tévesen a biztonság szinonimája. Az igaz, hogy az RFID technológiával tetszőleges magas biztonsági szint érhető el, csak azt is kell tudni, hogy nem minden RFID azonosító eszköz biztonságos. Sőt a ma használt RFID technológiák döntő többsége a „könnyű préda” kategóriába tartozik. Nézzük a részleteket:

Egyirányú információ átvitel

Csak az azonosító (belépőkártya) küld adatokat az olvasó felé, és mindig ugyanazt a kódsorozatot. Ezek a rendszerek lefigyelés és másolás ellen védhetetlenek.

Megjegyzendő, hogy az olvasó ezekben a rendszerekben is „ad”, de az adás nem hordoz információt, csak egy erőtér, aminek célja, hogy a belső áramforrást nem tartalmazó passzív azonosítók működéséhez energiát biztosítson.

Egyirányú információ átvitel

Ilyenek például a Cotag, HID, Indala, Tiris, EM, UHF, Hyper-X azonosítók. Ma Magyarországon a rendszerek döntő többsége (>90%) ilyen! Az azonosítók adatai – akár méteres távolságról – a tulajdonos segítsége és tudta nélkül is hozzáférhetők, csak egy nagy távolságú olvasóval kell az azonosító közelébe menni.

Laptop táskába épített kártyaleolvasó

Kétirányú, titkosított adatátvitel

Ezekben a rendszerekben mindkét oldal aktívan kommunikál. Az adatcsere nyílt üzenetekkel kezdődik, ahol a kommunikációban részt vevők egyeztetik a paramétereket. Itt történik az anti-collision szűrés (pl. több kártya van az olvasó terében és ki kell választani, hogy melyikkel akar kommunikálni). A kiválasztás az azonosítók egyedi gyári azonosítója (UID: Unique Identifier) alapján történik. Az UID azonosítás után az eszközök áttérnek titkosított kommunikációs üzemmódra.

Kétirányú, titkosított adatátvitel

A kriptográf kommunikációval kölcsönösen ellenőrzik egymást (mutual authentication) és meggyőződnek róla, hogy a partner valóban birtokolja a titkos kulcsot. Véletlen számokat generálnak (hogy mindig más legyen az azonosítási folyamat), és titkosítva elküldik a másik félnek. Az dekódolja, és újra, de már titkosítva, visszaküldi. A küldő ellenőrizi, hogy ugyanazt kapta-e vissza, amit küldött. Ha igen, akkor engedélyezi a hozzáférést, indulhat az érdemi, titkosított adatcsere. Ez mindig tartalmaz változó elemeket (pl. tranzakció azonosító), hogy a megismételt azonos műveletek más és más RF kommunikációt eredményezzenek.

Jellemző az RFID veszélyeztetettségére, hogy sorra törik fel a titkosított kommunikációt használó rendszereket, és árulják a hozzá tartozó másolókat. Mára alig maradt biztonságos rendszer. Ilyen például a Mifare Desfire és a Mifare Plus X. Ezeknél a kommunikáció metódusa ismerhető (pl. AES 128 algoritmus), a lényeg a titkos kulcs!

Piacnövekedés várható a belépés szabályozás területén

Csúcstechnológia a személyátvizsgálásban: ellenőrzés milliméteres hullámokkal

Június 13-án, 8.20-as kezdettel sajtótájékoztatót tart a Békéscsabai Központi Szakképző Iskola és Kollégium Intézményvezetője, Mikulán Róbert, amelyet 9:00-tól az „I. Információ, szakma, képzés – Élvonalban a biztonságtechnika” konferencia és kiállítás követ.

A sajtótájékoztatóra elsődlegesen a sajtó és a média képviselőit várják a szervezők, azonban a 9.00-tól kezdődő konferencián a biztonságtechnikai szakma képviselői számára is ajánlott a részvétel.

Helyszín: BéKSZI Központi Épület (Békéscsaba, Gyulai út 32/1.)

Sajtótájékoztató: 3. emeleti tárgyalóterem (8.20-9.00)

Konferencia: 4. emeleti konferenciaterem (9.00-13.00)

A biztonságtechnikai kiállítás helyszíne: Békéscsaba, Gyulai út 44., a Városi Sportcsarnok területe (8:30-17:00)

Program:

Az eseményen való részvételi szándék az iszkeb@gmail.com címen jelezhető.

Arc alapú azonosítás a biometriában

A hónap fenyegetése a drive-by letöltés

Arc alapú azonosítás a biometriában

A Jogi Továbbképző Intézet a Magyar Adatvédelmi és Adatbiztonsági Egyesülettel és a Frank Ignác Alapítvánnyal együttműködve június 19-én szakmai konferenciára várja az érdeklődőket. A konferencia védnöke: Balatoni Mónika, a Közigazgatási és Igazságügyi Minisztérium Társadalmi Kapcsolatokért Felelős Államtitkárság államtitkára

Időpont: 2014. június 19.

Helyszín: ELTE Aula Magna (1053 Budapest, Egyetem tér 1-3., I. emelet)

Tervezett program

9:30 – 10:00 Regisztráció

10:00 – 10:20 Megnyitó és köszöntő

Balatoni Mónika, a KIM Társadalmi Kapcsolatokért Felelős

Államtitkárság államtitkára

10:20 – 11:00 Az adatvédelmi és adatbiztonsági tudatosság helyzete

Magyarországon a hatóság szemüvegén keresztül

dr. Péterfalvi Attila, a Nemzeti Adatvédelmi és

Információszabadság Hatóság elnöke

11:00 – 11:20 kávészünet

11:20 – 11:40 A MAVABE háttere, céljai és kitűzött irányvonalai

dr. Pataki Gábor, a MAVABE elnöke

11:40 – 12:20 Adatvédelem a munkahelyeken

dr. Holló Dóra, ügyvéd

12:20 – 13:20 szendvicsebéd

13:20 – 14:00 Adatvédelem és vagyonvédelem – beléptetés, kamerák, drónok

Papp Róbert, biztonsági szakértő, a Magyar Biztonsági Fórum

egyesületi titkára

14:00 – 14:20 kávészünet

14:20 – 15:00 Szabványok és hitelesség: az adatvédelmi piac helyzete a

szolgáltatók szemével

Molnár Gábor, az L Tender-Consulting Kft. ügyvezetője

15:00 – 15:40 Biometrikus azonosítás, ujjlenyomatok, retinák és tenyerek:

aggályok és az informatika válaszai

Györgydeák Péter, a BioSec Group Kft. ügyvezetője

A konferencia házigazdája és moderátora: dr. Báldy Péter, az ELTE Jogi Továbbképző Intézet igazgatóhelyettese, a Frank Ignác Alapítvány igazgatója

Jelentkezni az eltejti@ajk.elte.hu e-mail címen és a +36 1 266 45 02 faxszámon lehetséges a kitöltött jelentkezési lap elküldésével.

A jelentkezési lap innen tölthető le.

Az arcot formája és hőképe alapján lehet azonosítani, de érdekes lehetőség lehet a fül alapú azonosítás is a biometriában. (tovább…)

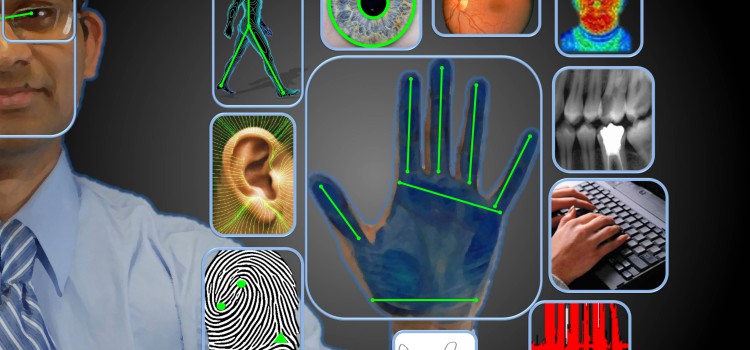

A biometriában több féle kéz alapú azonosítás létezik, ilyenek a tenyérnyomat, a kézgeometria és a tenyérerezet azonosítása (tovább…)

A biometrikus azonosítás működésének technikai és technológiai megértéséhez szükség van az alapvető fogalmak tisztázására. Cikksorozatunk következő részében ezeket a fogalmakat tisztázzuk. (tovább…)

Sokféle személyazonosítási módszert használunk a gyakorlatban. De mindegyiknek megvan a maga előnye, hátránya. Ezeket mérlegelve lehet az adott feladatnak legjobban megfelelő módszert kiválasztani. (tovább…)