A birtok alapú azonosítás

Ebben az esetben az ellenőrzés olyan egyedi és mással össze nem téveszthető eszközön alapul, amely egyértelműen azonosít egy személyt azáltal, hogy annak mindig a jogosult személy birtokában kell lennie. Ilyen eszköz lehet például kulcs vagy vonalkód, illetve mágneskártya, chip-kártya vagy smartcard is. A használata általában ennek a módszernek is egyszerű, a költségeket tekintve pedig léteznek olcsó, de egészen drágamegoldások is. A módszer közismert hátránya, hogy amennyiben illetéktelen kezekbe kerül a kulcs, akkor jogosulatlan hozzáférés lehetséges. A tudás alapú azonosítással szemben az eltulajdonítás ténye érzékelhető. Ezért ez valamelyest védelmet nyújt a tudás alapú azonosítással szemben, mivel az ellopott (elvesztett) azonosító letiltható. [1]

A legfontosabb követelmény, hogy ezek az eszközök ne legyenek másolhatók. Ebből adódóan ezeket az eszközöket csoportokra oszthatjuk:

- Passzív eszközök: amelyekről az információt „csak” olvasni lehet. Ilyen eszközök például a vonalkódot tartalmazó plasztikkártyák (az üzletláncok vásárlói kártyái lehetnek ilyenek) csak adni tudó közelítéses kártya, a proximity kártya, (A passzív proximity kártyaolvasók leolvasási rendszere olyan, hogy a kártyát 10–70 cm-re az olvasó elé kell tartani, és ekkor megtörténik a leolvasás és az azonosítás. A kártya nem tartalmaz elemet, a működéshez szükséges energiát az elektromágneses térből gyűjti össze.), a mágneskártyák az írási lehetőségek kihasználása nélkül.

- Írható-olvasható aktív eszközök: bonyolultabb feladatok elvégzésére képesek, másolásuk, hamisításuk bonyolultabb. Ilyen eszközök a chipkártyák (MOL, Shell, diákigazolvány), mágneskártyák, memóriakártyák, ugrókódos rádiós kártyák, aktív proximity kártya (A rádiófrekvenciás kódolt jelet kibocsátó leolvasóhoz 15–120 cm-nél közelebb lévő kártya kódolt azonosító jellel „válaszol”, amelynek alapján a kártyaolvasóhoz csatlakozó lekérdező kontrollerben tárolt információk egybevetésével történik az engedélyezés.)

- Intelligens eszközök: amelyek már nyilvános kulcsú illetve többfaktoros kriptográfiai eljárásokat alkalmaznak az ellenőrzési folyamat során: RSA SecurID. (A felhasználóknak bejelentkezéshez szüksége van egy PIN-kódra – tudott komponens –, és egy token-kódra – birtokolt komponens –, csak így tudnak hozzáférni a védett hálózati forrásokhoz. Minden felhasználó kap egy egyedi RSA SecurID authentikációs eszközt – tokent –, amely minden 60 másodpercben véletlenszerű kódot generál. Ennek a kódnak és a PIN-kódnak a segítségével azonosítja azután a felhasználót.)

Biometrikus azonosítás

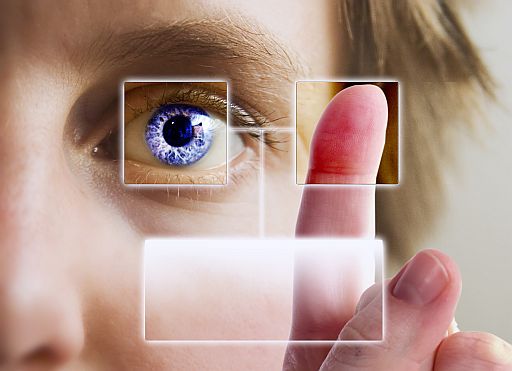

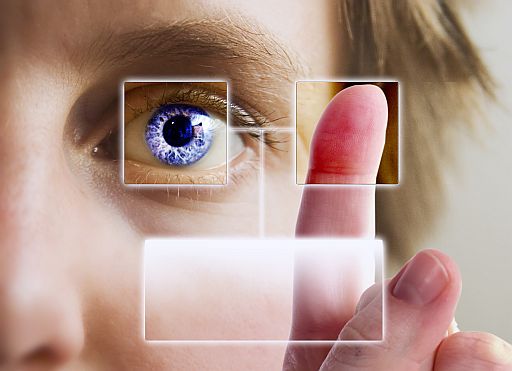

A harmadik lehetőség pedig a biometria alkalmazása, amikor a személy valamilyen fizikai vagy biológiai jellemzőjét felhasználva történik az ellenőrzés.

A „pozitív”, azaz egyértelmű azonosításhoz a következő, személyenként eltérő, egyedi élettani vagy viselkedési jellemzőket használják:

• aláírás,

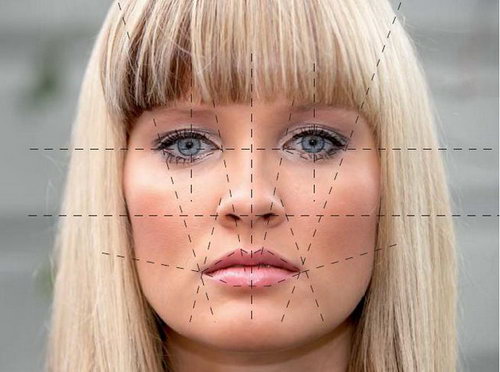

• arckép,

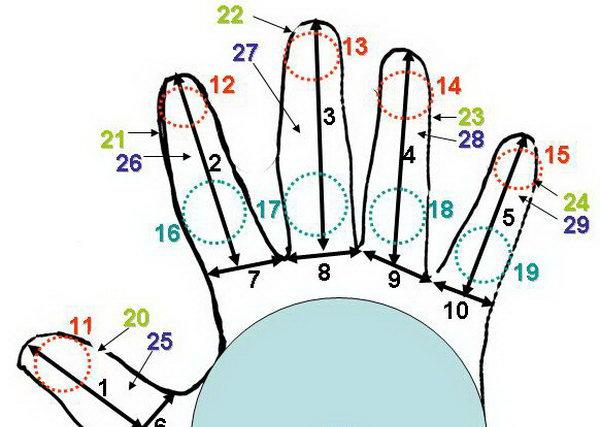

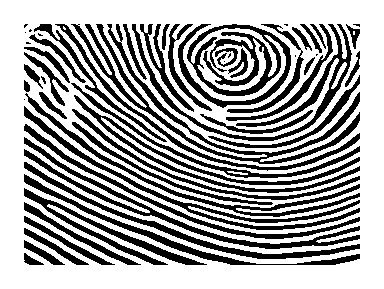

• ujjlenyomat, ujjnyomat, ujjnyom,

• talplenyomat,

• hangtónus,

• DNS genotípus,

• fehérvérsejt antigén,

• kézgeometria,

• arc,

• kéz, csukló,

• szem retinájának vagy íriszének mintázata,

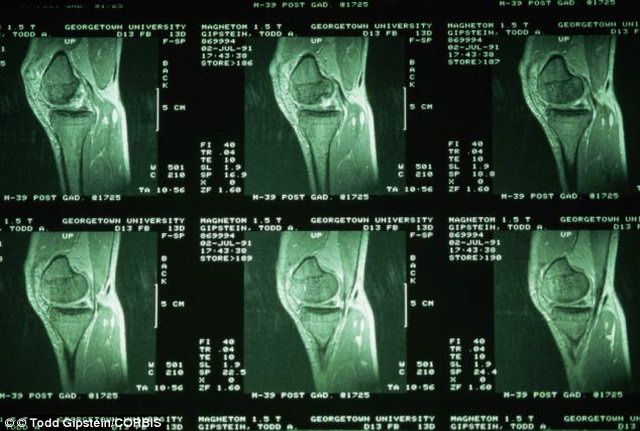

• térdazonosítás stb.

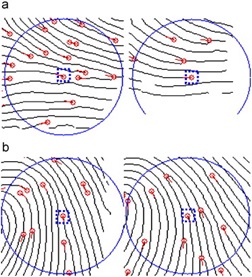

A jellemzőket általában bonyolult műszerek és különféle érzékelők segítségével lemérik, majd digitálissá alakítják, és számítógépes adatbázisokban tárolják majdani összehasonlítás céljából. A személy azonossága később leellenőrizhető: digitálisan lemérve a kiválasztott biológiai jellemzőt és összehasonlítva az adatbázisban tárolt referenciamintával. [2]

Törvényszéki azonosítás

A személyazonosítási módszereknél meg kell említeni a törvényszéki azonosítást is. A biometrikus azonosítás elődjéről is beszélhetünk, azzal a megkötéssel, hogy más célból és más információk gyűjtésével történik. Már 1870-es években Alphonse Bertillion többek között a kar és láb hosszúságát, a koponya átmérőt mérte és rögzítette. Ezeket az antropomorfiai jellemzőket jegyezte fel kartonokra. 1920 évekig ezt a módszert alkalmazták az Egyesült Államokban a foglyok azonosítására. Henry Faulds, William Herschel és Sir Francis Galton nagy mennyiségű ujjlenyomat vizsgálat után javasolta az 1880-as években a daktiloszkópiát. (Görögül: daktylos = ujj + skopein = szemlélni, nézni. A daktiloszkópia a kézujjak bőrfodorszálainak rajzolatait alapul vevő személyazonosítási eljárás és nyilvántartási módszer.) [3]

Összegzés

A számítógépesített globális ellenőrzési rendszer megköveteli minden egyes ember folyamatos azonosítását a Földön. Nevünk, címünk, születési időnk és helyünk már szerepel gépjárművezetői engedélyünkön, egészségügyi igazolványunkon, útlevelünkön, személyi igazolványunkon. Ezekre és a hasonló plasztikkártyára egy-egy egyedi szám van nyomtatva vagy domborúan (a felületből kiemelkedve) nyomva. Bebillentyűzve vagy kártyaolvasóval beolvasva ezeket a számokat egy számítógépbe, az adatbázisokban rólunk tárolt információ elolvasható. A kártyákon levő mágneses csíkok is sok információt tartalmaznak, a parányi mikrochipek pedig több ezer oldalt tárolhatnak. Személyazonosításra jelenleg valamely birtok alapú azonosítást használjuk (eltekintve bizonyos esetektől). Ez lehet papír alapú belépő kártya, proximity kártya vagy egyszerűen egy „nyílt parancs”. Mindenképp egy vagy több személyes adatunkat tartalmazza a biztonsági őr a katonai objektumnál ennek meglétét, érvényességét ellenőrzi. Negatív példa, hogy az ismert „civilt” hamarabb és zökkenő mentesebb módszerrel engedik be a biztonsági cégek emberei, mint az ott dolgozó érvényes belépővel rendelkező katonát.

Mivel mindhárom módszernek vannak kiküszöbölhetetlen hátrányai is, egymagában alkalmazva egyik sem nyújt kellő mértékű védelmet.

Éppen ezért célszerű a három eltérő elven alapuló módszerből legalább kettőt együttesen, de egymástól függetlenül alkalmazni a megfelelő védelmi szint elérése érdekében.

A függetlenség ebben az esetben nagyon fontos követelmény, mert ennek hiányában a két különböző módszer együttes alkalmazása, nemcsak hogy nem erősíti egymást, de összességében még egy jóval gyengébb védelmet is eredményezhet. Ez történik például akkor, ha a védelem alapját mágneskártya (birtok) és PIN-kód (tudás) együttese képezi oly módon, hogy a PIN-kódot a mágneskártyán tárolják. Ebben az esetben, ha a mágneskártya illetéktelen kézbe kerül, annak birtokában már a PIN-kód sem titkos többé. Látható hogy az ilyen módon megvalósított védelem semmivel sem erősebb mintha csak a kártyás azonosítást használtuk volna, sőt a kártyát megszerezve az illetéktelen személy esetleg egy olyan kódhoz juthat hozzá, amelyet felhasználója más rendszerekben is használ.

Felhasznált irodalom

[1] Árendás Csaba, Bachraty Gergely, Jeges Ernő, Körmöczi Csaba, Molnár Roland, Barczikay Péter, Demcu Karolina, Csurgay Péter, Szász Olivér, Máté László, Dr. Nehéz-Posony Márton, Tizedes László, Veresegyházi Zsolt: Integrált biometrikus azonosító rendszerek (Irodalomkutatás kötet), 2005. (http://www.mit.bme.hu/research/search/downloads/ibar/Irodalomkutatas.pdf) (Letöltve: 2010. június 11. 13:10)

[2] Prof. Dr. Kovács Tibor: Biometrikus azonosítás, Digitális jegyzet, Óbudai Egyetem, Budapest, 2010.

[3] James Wayman, Anil Jain, Davide Maltoni and Dario Maio (Eds): Biometric Systems: technology, design and performance evaluation, Springer-Verlag London Berlin Heidelberg, 2005 ISBN 1852335963

Forrás

Részlet Rozsnyay András Biometrikus azonosítás alkalmazásának lehetőségei a Magyar Honvédség objektumaiban című szakdolgozatából. (Zrínyi Miklós Nemzetvédelmi Egyetem Bolyai János Katonai Műszaki Kar, Gépészmérnöki, Biztonságtechnikai és Minőségügyi Tanszék, Budapest, 2010)