A beléptetés, mint szolgáltatás (Access Control as a Service – ACaaS) rendszerét vizsgálta az IMS Research, a biztonsági területen dolgozó piackutató cég. De mit is takar a fogalom: beléptetés, mint szolgáltatás.

A beléptetés az egyik legfontosabb és legjobban fejlődő ága lett a biztonságtechnikának. A fejlesztések számos új lehetőséget biztosítanak a felhasználóknak, és mára megjelentek a felhőalapú beléptetőrendszerek is a piacon. Ezzel együtt pedig a „beléptetés, mint szolgáltatás” (Access Control as a Service – ACaaS) jellegű megoldások is elkezdtek tért hódítani. A költségvetések csökkenése következtében a vállalkozások olcsóbb és rugalmasabb rendszereket keresnek a hagyományos beléptetőrendszerekhez képest.

ACaaS

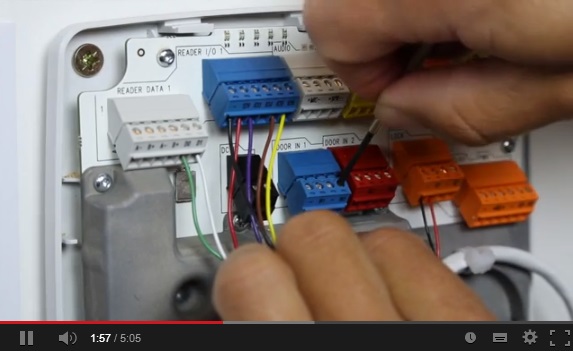

A fejlesztők, gyártók, forgalmazók keresik azokat az utakat, amelyeken az új ügyfeleket hatékonyabban elérhetik és kiszolgálhatják. A beléptetés, mint szolgáltatás háromszereplős rendszer. A rendszerintegrátor biztosítja az informatikai hátteret, a viszonteladó megveszi és bérbe adja a beléptetéshez közvetlenül szükséges eszközöket, a felhasználó pedig használja a rendszert és havi rendszerességgel fizet a szolgáltatásért.

A rendszer a gyakorlatban úgy működik, hogy a belépési pontokon elhelyezett eszközöket a végfelhasználó kártyájával vagy NFC-képes mobiltelefonjával, táblagépével azonosítja magát, az adatcsere a felhőben zajlik, a tényleges felhasználói adatok távoli szerveken vannak elhelyezve. A rendszert üzemeltető pedig bárhonnan kezelheti az adatait egy böngésző alapú webes alkalmazással, és így biztonságosan kezeli a hozzáférési jogosultságokat.

Előnyök

A beléptetés, mint szolgáltatás számos előnnyel bír. Nagyobb rugalmasságot és több lehetőséget biztosít az ügyfeleknek, ezzel pedig a rendszerintegrátor és a viszonteladó versenyelőnyhöz jut a konkurenciával szemben. Az ügyfélnek nem kell egyszerre nagyobb összeget befektetni a beruházásba, nem kell szervereket vásárolnia és üzemeltetnie. A rendszerintegrátor és a viszonteladók pedig állandó, jól kalkulálható havi bevételhez jutnak.

Near Field Communication (NFC)

Az NFC-alapú rendszerek viharos gyorsasággal terjednek el a biztonsági iparban. Az NFC-képes mobil eszközök, mint például okostelefonok és táblagépek kis távolságokban képesek kommunikálni ez megkönnyíti a kétirányú tranzakciókat, az adatcserét és a vezeték nélküli kapcsolatot. Ezek az NFC-s rendszerek egyre népszerűbbek Európa egyes részein és Ázsiában, sőt mára az Egyesült Államokban a kiskereskedelmi tranzakciók egyre gyakrabban ezeken a készülékeken keresztül zajlanak, így például a Google fejlesztette Google Wallet alkalmazás segítségével okostelefonon keresztül lehet vásárolni, a készülék továbbítja az ügyfél titkosított hitelkártya adatait a kereskedőnek.

Két, beléptetéshez kapcsolódó cég, az Ingersoll Rand és HID Global a fő támogatói NFC-technológia elterjesztésének a biztonságtechnika területén. Egyes becslések szerint már most is több mint 1 milliárd az okostelefont használók száma világszerte, bár még kevés készülék rendelkezik NFC chippel, de számuk rohamosan nő. Paradigmaváltás előtt áll a beléptetés, a szakemberek szerint a szállodaiparban is nagy lehetőség van az átállásra. Az NFC-s technológiák mellé egyelőre szükség van még valamilyen kiegészítő alkalmazásra is. Így még párhuzamosan sokáig megmaradnak a műanyag kártyák is, sőt a biometrikus azonosítás is lehetséges útja az NFC-s megoldások kiegészítésének.

Felmérés

A beléptetés, mint szolgáltatás (Access Control as a Service – ACaaS) ma már több bevételt biztosít, mint a hagyományos beléptetőrendszerek, és segíti a beléptetőrendszerek további elterjedését. Ezt állítja frissen közzétett tanulmányában az IMS Research, a tanulmány címe Beléptetés, mint szolgáltatás az észak-amerikai és az európai piacokon.

Blake Kozak, a jelentés szerzője és az IMS Research vezető elemzője szerint: az ACaaS több mint csak egy „plug and play” típusú telepítés, megnyitotta a piacot a szélesebb értelemben vett telepítők előtt, mint például a lakatosok, akik eddig nem telepítettek hagyományos beléptető hardver/szoftver megoldásokat.

Sokféle lehetőség rejlik az ACaaS-ban, ajánlott például kisebb felhasználók számára is, így 50-nél kevesebb ajtó kezelésére vagy épp nagy szervezeteknek, amelyeknek nagy földrajzi területeket lefedően kell üzemelniük, mint például a közművek több száz alállomással.

A létesítményüzemeltetők számára is hatalmas lehetőségeket jelenthet a beléptetés, mint szolgáltatás. Jellemzően a nagy irodaházakban a beléptetőrendszereket az épület bejáratánál és az egyes irodák bejáratán helyezik el. A beléptetés, mint szolgáltatás esetén a felhasználónak nincs szüksége szerverekre, hanem bérleti díj fejében a szolgáltató szerverein tárolja az adatokat. Sőt például nem kell fizetni a szoftverek frissítésért sem.

Összefoglalva, a beléptetés, mint szolgáltatás lehet a válasz a kereslet növelése kérdésére. Ha nő e rendszerek piaci szerepe, akkor a viszonteladóknak – amelyek például kis független, családi tulajdonban lévő vállalkozások – ez igazi lehetőséget biztosít. Sőt nagy lehetőségek rejlenek a lakossági szektorban is, mivel az otthonokban is egyre inkább terjed az épületautomatizálás, az „intelligens otthon (smart home)” technológiák. Emellett a vezeték nélküli elektromechanikus zárak is egyre népszerűbbek, amelyek csatlakoztathatók a vezeték nélküli otthoni automatizálási rendszerekhez vagy más intelligens otthon alkalmazáshoz, és ehhez pedig kapcsolódhat a beléptetés, mint szolgáltatás.

Forrás: cctvinfo.com, securitysales.com

Szabványok

Az Amerikai Egyesült Állakokban a 2004-es Homeland Security Presidential Directive 12 (HSPD-12) irányelv kezdeményezte, hogy megbízható azonosítási rendszert dolgozzanak ki, amely kezeli az összes szövetségi alkalmazott és vállalkozó adatait. A végeredmény a Federal Information Processing Standard 201 (FIPS 201) szabvány lett, amely összeállította az előírásokat a szükséges infrastruktúra telepítésére és támogatására, a hitelesített azonosítóra, a fizikai és logikai hozzáférésre. Ezzel párhuzamosan készült a személyi azonosító kártya (Personal Identity Verification, PIV) és a nem szövetségi munkavállalók számára a PIV-I (PIV-interoperábilis), valamint kereskedelmi használatra Commercial Identity Verification (CIV) azonosítási rendszer, amely a PIV-re épül, és kihasználja annak infrastruktúráját.

A kezdetben nehézkesen működő PIV-rendszer mára egyre jobban terjed Amerikában. De gondot jelent, hogy a nagy kártyaszám miatt a PIV-I és a CIV nehezen kapcsolható össze a már meglévő rendszerekkel.

Near Field Communication (NFC)

Az NFC rövid hatótávolságú vezeték nélküli kommunikációs technológiai szabvány, amely akár 10 centiméteres távolságban is lehetővé teszi az adatcserét az eszközök között. A szabvány számos területen alkalmazható, így például beléptetésre, jegyvásárlásra, fizetésre, internetes tartalmak elérésére, valamint a tömegközlekedésben is használható.

Az azonosító eszköz alkalmassága a támadások kivédésére.

Az azonosító eszköz alkalmassága a támadások kivédésére.

Sajnos egy ilyen rövid írásban nem lehet elmélyedni a beléptető rendszerek kialakításának és használatának részleteiben, de természetesen meghirdetett ingyenes képzésekkel és akár személyre szabott konzultációs lehetőséggel igyekszünk minden ezzel kapcsolatos hasznos információt segítségképpen ügyfeleink rendelkezésére bocsátani.

Sajnos egy ilyen rövid írásban nem lehet elmélyedni a beléptető rendszerek kialakításának és használatának részleteiben, de természetesen meghirdetett ingyenes képzésekkel és akár személyre szabott konzultációs lehetőséggel igyekszünk minden ezzel kapcsolatos hasznos információt segítségképpen ügyfeleink rendelkezésére bocsátani.

A technológia

A technológia Élőkép üzemmód: a képfeldolgozó egység valós időben továbbítja a dekódolt, filmszerű élőképet a távoli helységben ülő operátor monitorára. A távoli operátor rádiókapcsolaton keresztül információt ad a helyi operátornak az átvizsgált személynél található (nem bemutatott) tárgyakról.

Élőkép üzemmód: a képfeldolgozó egység valós időben továbbítja a dekódolt, filmszerű élőképet a távoli helységben ülő operátor monitorára. A távoli operátor rádiókapcsolaton keresztül információt ad a helyi operátornak az átvizsgált személynél található (nem bemutatott) tárgyakról.