A Social Engineering egy, az emberi tényező kihasználható tulajdonságaira építő támadási forma, tulajdonképpen olyan technikák gyűjteménye, mely az emberek befolyásolására, manipulálására alapozva teszi lehetővé bizalmas információk megszerzését, vagy éppen egy kártékony program terjedését és működését. “A felhasználó a biztonság leggyengébb láncszeme!”

Legmegfelelőbb definíciója Kevin Mitnicktől származik: „A social engineering a befolyásolás és a rábeszélés eszközével megtéveszti az embereket, manipulálja, vagy meggyőzi őket, hogy a social engineer tényleg az, akinek mondja magát. Ennek eredményeként a social engineer – technológia használatával vagy anélkül – képes az embereket információszerzés érdekében kihasználni.” (Mitnick, 2003)

Az ilyen jellegű támadások veszélye tulajdonképpen abban rejlik, hogy ha belegondolunk, az emberi tényező az, ami bármihez hozzáfér, és valljuk be, amit a legkisebb erőfeszítésbe kerül átejteni – és ezzel a támadók is pontosan tisztában vannak. Ráadásul vannak olyan technikai támadások, melyek kivitelezése nem csak egyszerűbb a felhasználók gyanútlan bevonásával, hanem a megtévesztésükkel megszerzett információk nélkül az akció nem is lenne kivitelezhető.

Az emberi tényező a legkedvezőbb célpont!

S hogy miért is az emberi tényező a legkedvezőbb célpont egy támadó számára? Mert a munkavállaló a legtöbb védendő értékhez közvetlenül hozzáférhet. A munkatársak kezelik a hardver eszközöket, futtatják a szoftvereket és dolgoznak a szervezet által kezelt adatokkal, – és ami a legfontosabb: rendelkeznek kihasználható emberi tulajdonságokkal (mint például kíváncsiság, segítőkészség, hiszékenység). Ezáltal a felhasználó, mint a biztonság leggyengébb láncszeme, vonzó célponttá válhat egy támadó szemében, és a legegyszerűbb út, ha a támadó nem a biztonsági rendszereket, hanem magát a humán erőforrást próbálja meg kijátszani a bizalmas vagy belső információkhoz való hozzáférés, vagy károkozás érdekében.

Social Engineering módszerek.

A Social Engineering módszerek két nagy csoportba oszthatóak: egyik kategóriát képzi a humán alapú módszerek gyűjteménye, másikat pedig a számítógép alapú technikák csoportja. (Guenther, 2001)

A humán alapú Social Engineering technikák olyan módszereket foglalnak magukban, melyek során az áldozat megtévesztéséhez, a ráhatáshoz nincsen szükség számítógép használatára. Az ilyen jellegű trükkökkel szemben különösen nehéz védekezni, hiszen míg a számítógép alapú támadások esetén vannak olyan biztonsági megoldások (vírusirtó, spamszűrő, stb.), melyek megakadályozhatják, hogy a felhasználó megtévesztése sikeres legyen, és a támadási kísérlet el se jusson hozzá, addig ebben az esetben csak az áldozaton múlik, hogy bedől-e az átverésnek, vagy felismeri-e a social engineer által alkalmazott trükköt.

A célszemély megtévesztése többféle módon történhet, leggyakoribb a telefonon keresztüli felkeresés, nyilván azért, mert a támadó szempontjából ez jár a legkisebb kockázattal, a lelepleződés veszélye ezen a vonalon fenyeget legkevésbé – ugye, ahogyan Kevin Mitnick is írta, „egy hangot nem lehet letartóztatni”. Ugyan a szerző kifejtette könyvében, hogy social engineerként célszerű minél távolabb maradni az áldozattól, ennek ellenére nem zárható ki a személyes felkeresés, a szervezet telephelyére való – jogosulatlan – bejutás szükségessége sem. (Mitnick, 2003) A bejutás történhet piggybacking technikával, azaz magunkat munkatársnak kiadva, otthon hagyott belépőkártyára hivatkozva megkérni valakit, hogy engedjen be minket, vagy tailgating-elve, vagyis egy vendég csoporthoz csatlakozva, de akár előzetesen fel is kereshetünk egy munkatársat, akit sikeresen megtévesztve rávehetünk, hogy fogadjon miket az irodájában – tapasztalataink alapján a szakdolgozatot író egyetemisták interjú kérésére nem nagyon szoktak nemet mondani. A sikeres bejutást követően a támadó magát ügyfélnek, új alkalmazottnak, vagy bárki más, az épületben tartózkodásra jogosult személynek kiadva szabadon járkálhat az irodákban, ezáltal szert téve akár bizalmas információkra is.

A támadó nem csak értéktárgyakat lop!

A fent bemutatott támadási technikákat hallva sokaknak az jut az eszébe, hogy ilyen csak az akciófilmekben fordulhat elő – a valóságban azonban itthon is többször hallhattunk már besurranó tolvajokról, akik ugyanezen módszert alkalmazták, és gyűjtötték össze a látogatás során a munkavállalók értéktárgyait. Persze, ezt elmesélve legtöbbször az szokott lenni a reakció, hogy de ezek a támadók “csak” a pénztárcákra és telefonokra, esetleg laptopokra utaznak, vagy bármire, amit pénzzé lehet tenni. Pedig a laptopok esetében nem csak azzal kell számolni, hogy a géppel együtt az adatok is elvesztek, hanem hogy esetleg azok bizalmassága is sérül – amennyiben a támadó motivációja nem a gép eladása, hanem a rajta levő bizalmas adatok megszerzése volt.

Jelszó, csokiért cserébe!

Az előzőhöz hasonló szintén gyakori tévhit, hogy a Social Engineering jellegű támadásokkal nem lehet nagy kárt okozni, hiszen azokkal általában “jelentéktelen”, főleg belső információkat lehet megszerzeni, amiről sok áldozat úgy vélekedik, hogy külsős úgysem tudja azokat felhasználni – pedig de. „Az egyik komputeres biztonságtechnikai cég csokoládét ajánlott fel a banki negyed dolgozóinak a számítógépes jelszavukért cserébe – és a megkérdezettek 70%-a meg is adta a jelszavát cserébe a szelet csokiért.” (Peter Warren & Michael Streeter: Az Internet sötét oldala) – a teljesség kedvéért nem árt hozzátenni: vagy legalábbis egy jelszónak látszó szót. Sajnos azonban sokan tényleg úgy gondolják, azzal, hogy a valós jelszót mondják meg, nincsen semmi probléma, hiszen “a támadó úgysem tudja a nevem, a felhasználónevem, hogy milyen rendszereket használunk, tehát nem is tudja felhasználni azt”. Valójában, az már keveseknek jut eszébe, hogy lehet, a támadó már rég azonosított minket Facebook-on, egy Google kereséssel kiderítette, hogy hogyan képzik a munkahelyünkön az e-mail címünket, és már olvasgatja is OWA-n keresztül az e-mail-jeinket, mivel nem tartottuk be azt az előírást, hogy minden rendszerben más-más jelszót kellene alkalmazni. (És történetesen a szervezetnél nem is kell VPN vagy token az OWA eléréséhez.)

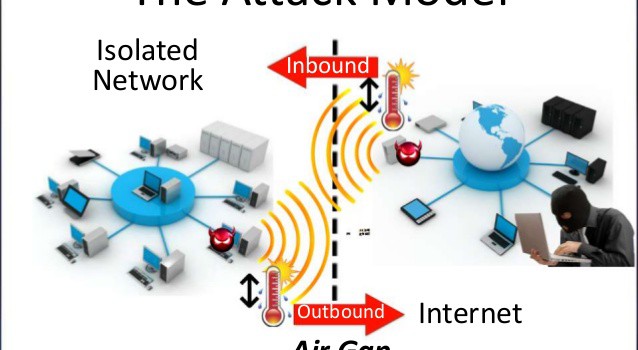

Abban többnyire igazuk van az így vélekedőknek, hogy igazi, látványos támadást – hacsak épp nem a laptopja kerül eltulajdonításra az áldozatnak – nem ilyen jellegű átverések keretein belül lehet megvalósítani, és nem lesz vezércikk az újságokban, ráadásul sok esetben nem is derül fény arra, hogy ilyen módszert (is) alkalmaztak a támadók. Nem elhanyagolandó azonban, hogy a Social Engineering trükkök eredménye általában valamilyen olyan információ, melyet más jellegű, technikai támadások kivitelezéséhez lehet felhasználni, amelyek már jelentős kárt is okozhatnak a szervezetnek.

Felhasznált (és ajánlott) irodalom:

- Guenther, M. (2001): Social Engineering – Security Awareness Series előadásanyag

- Long, J. (2008): No Tech Hacking – A guide to Social Engineering, Dumpster Diving an Shoulder Surfing, Syngpress

- Mitnick, K. D. és Simon, W. L. (2003): A legendás hacker – A megtévesztés művészete, Perfact Kiadó, Budapest

- Mitnick, K. D. és Simon, W. L. (2006): A legendás hacker – A behatolás művészete, Perfact Kiadó, Budapest

- Warren, P. és Streeter, M. (2005): Az internet sötét oldala, HVG Kiadói Rt., Budapest

Szerző: Oroszi Eszter, CISA, CISM, CRISC

GRID CEE Zrt.

oroszi.eszter@grid.co.hu

Kapcsolódó cikkek:

2015. Frontvonalban az IT biztonság!

Védd magad – és az adataidat!