2015. Frontvonalban az IT biztonság!

Földünkön napjainkban legalább 1 milliárd informatikai eszköz van forgalomba (ideértve az okos eszközöket is), dinamikusan növekvő tendenciában. 2020-ra 7.7 milliárdra nőhet a népesség, közel 50 milliárd internetes kapcsolat mellett. Az ITbűnözéssel szembeni folyamatos harc tehát nélkülözhetetlen. Előtérben a kiberbiztonság, de kulcsfontosságú a vállalatok érő belső fenyegetésekkel szembeni tudatos védekezés is.

Számítógépek és okostelefonok egyaránt veszélyben!

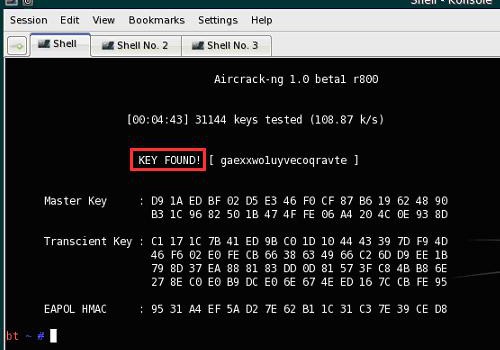

Az elektronikus vagyonvédelem területén is az adattárolás és a továbbítás, természetesen informatikai alapon történik, így bármilyen színvonalú és hatékonyságú rendszer működését jelentősen veszélyeztetni lehet (de akár hatástalanítani is), jól célzott hacker támadásokkal. Sajnos az információs rendszereket egyre gyakrabban érik sokféle irányból biztonsági fenyegetések, legyen az gazdasági hírszerzés, ipari kémkedés, vírus, számítógépes betörés, szolgáltatás bénítás-akadályozás, csalás, szabotázs, adathalászat, stb.

A kiberbűnözés elleni védekezésben ezért alapvető feladat az adatok tárolása és adatátvitel közbeni védelem. Változatlanul fontos ugyanakkor a klasszikus vírusok (romboló programok) elleni védekezés. Ezeken a területeken megbízható, minőségi versenyképes szolgáltatásokat kell nyújtani a felhasználóknak. Közel naprakész módon válik nélkülözhetetlenné a kártevők beazonosítása, illetve a vírusvédelmi rendszerek folyamatos fejlesztése, tesztelése, minősítése. Ez annál inkább kiemelt szempont, mert a G Data prognózisa szerint, idén a számítógépeket és okostelefonokat egyaránt fertőző kártékony programok terjedésére lehet számítani.

Az IDC számításai szerint 2015-ben a mobil telefon eladás robbanása várható. Előrejelzésük szerint összesen egymilliárd android alapú okostelefon kerül értékesítésre, ez pedig előrevetíti a kiberbűnözés irányának idei tendenciáját.

Belső veszélyeztetettségek a vállalatoknál

Meglepő vélemény! Az IT-biztonsági szakemberek tapasztalatai szerint a rosszindulatú belső személyek, munkatársak vagy alvállalkozók tevékenysége még a kibertámadásoknál is nagyobb veszélyt jelenthet a cégek számára. Nagyon fontos ezért kiemelt figyelmet fordítani az adminisztrátori ( rendszergazda) jogok kiosztására, kezelésére és monitorozására. Sajnos a tapasztalatok azt mutatják, hogy a vállatok jelentős számánál nem történik meg a terület szabályozása, ellenőrzése. A NetIQ Novell SUSE Magyarországi Képviselet a napokban publikálta vázlatosan és lényegre törő módon a legfontosabb teendőket, melyek elősegíthetik a kockázatok csökkentését. Nézzük melyek ezek.

A legjelentősebb kockázatok felmérése.

Át kell tekinteni az eddigiekben kibocsátásra került kiemelt jogosultságokat. Két kritikus területre különös figyelemmel, ezek a személyazonosságokat tároló adatbázisok, valamint a szerver- és rendszerfelügyeleti jogosultságok.

Korlátoznunk kell a kiemelt felhasználók számát!

Ellenőriznünk kell rendszeresen a hozzáférési jogosultságokat, azaz csak olyan hozzáférésekkel rendelkezzenek az alkalmazottak, amelyekre a munkájukhoz valóban szükség van! Egyben ismét célszerű új koncepció keretében, ismételten átgondolni a jogosultságok engedélyezését és kiosztását, illetve gondoskodni azok visszavonásáról, amikor már nincs rájuk szükség.

Korlátozzuk, a teljes hozzáférések körét!

A vállalatoknál túl sokan rendelkeznek mindenre kiterjedő „super user” engedéllyel olyan esetekben is, ahol az adott munkakőrhöz ez egyébként nem lenne indokolt. Itt célszerű a felülvizsgálat és a jogkörök a tényleges feladatok elvégzéséhez igazodó módosítása (leginkább szűkítése).

Monitorozzuk a tevékenységeket!

Megfigyelésekkel kell kontrolálni a működést. Ezzel nemcsak a kiemelt jogkörökkel rendelkező alkalmazottakat ellenőrizzük, de az esetleges külső támadókat is kiszűrhetjük. Napjainkban ugyanis a támadók gyakran alkalmazzák azt a módszert, hogy belső felhasználónak álcázzák magukat, és a rendszerbe bejutva a rendszergazdák vagy más privilegizált felhasználók szintjére emelik saját jogosultságait. Ilyen hozzáféréssel felruházva már könnyedén ellophatják a kiszemelt adatokat, vagy egyéb módokon is kárt okozhatnak.

Használjunk dedikált eszközt!

Az adminisztrátori és egyéb kiemelt tevékenységek ellenőrzésére és kezelésére több különféle megoldás is elérhető a piacon. A Cég saját fejlesztésére hívja fel a figyelmet. A NetIQ Privileged User Manager rendszer egyszerűen és gyorsan bevezethető és használható, automatikus riasztást küld, bármilyen gyanús tevékenységről.